DROWN یک آسیب پذیری جدی است که HTTPS و سایر سرویس های متکی به SSL و TLS، برخی از پروتکلهای رمزنگاری ضروری برای امنیت اینترنت را تحت تاثیر قرار میدهد. این پروتکل ها به همهی افراد در اینترنت اجازه میدهند که وبگردی کنند، از ایمیل استفاده کنند، آنلاین خرید کنند و پیام های فوری ارسال کنند بدون این که شخص سوم قادر به خواندن ارتباط باشد.

DROWN به مهاجمان اجازه میدهد تا رمزگذاری را بشکنند و ارتباطات حساس از جمله رمز عبور، شماره ی کارت اعتباری، اسرار تجاری یا داده های مالی را بخوانند یا سرقت کنند. در زمان افشای عمومی در ماه March سال 2016، اندازهگیریها نشان داد که 33 درصد از تمام سرورهای HTTPS در برابر این حمله آسیبپذیر هستند. خوشبختانه، این آسیب پذیری در حال حاضر بسیار کمتر است. از سال 2019، آزمایشگاه SSL تخمین زد که 1.2٪ از سرورهای HTTPS آسیب پذیر هستند.

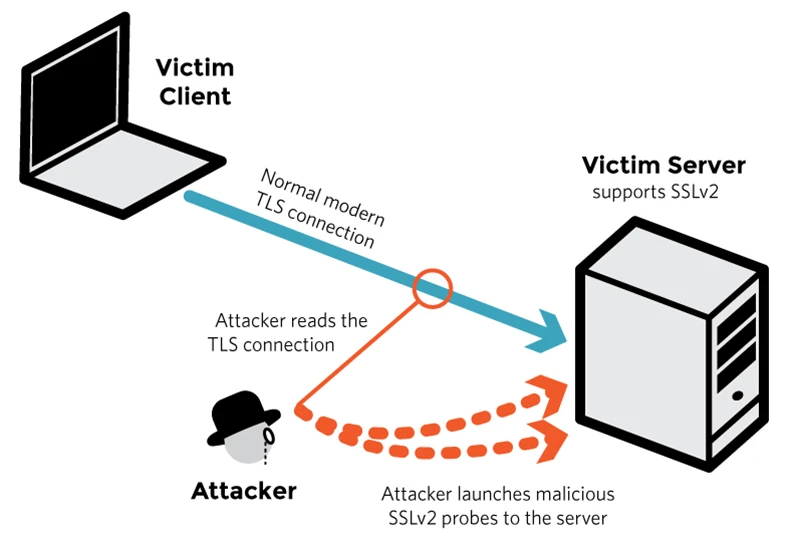

یک سرور در برابر DROWN آسیب پذیر است اگر:

- به اتصالهای SSLv2 اجازه دهد. این مورد به دلیل پیکربندی نادرست و تنظیمات پیش فرض نامناسب به طرز شگفت آوری رایج است.

- کلید خصوصی آن در هر سرور دیگری که امکان اتصال SSLv2 را فراهم می کند، حتی برای پروتکل دیگری باشد، استفاده می شود. به عنوان مثال، بسیاری از شرکت ها از یک گواهی و کلید یکسان در سرورهای وب و ایمیل خود استفاده می کنند. در این حالت، اگر سرور ایمیل از SSLv2 پشتیبانی کند و سرور وب از این کار پشتیبانی نکند، مهاجم میتواند از مزیت سرور ایمیل برای قطع اتصالات TLS به وب سرور استفاده کند.