- 123456

- 123456789

- picture1

- password

- 12345678

- 111111

- 123123

- 12345

- 1234567890

- Senha

پسورد های بالا به ترتیب محبوب ترین و در نتیجه خطرناک ترین پسورد های سال 2020 هستند که لیست کامل آن به همراه جزئیات در سایت NordPass قابل مشاهده هست.

همانطور که حدس زدید، در این مقاله می خواهیم در مورد انواع پسورد های خطرناک صحبت کنیم.

پسورد های پیش فرض در مودم ها و CMS ها

ابتدا سراغ سامانه هایی می رویم که اصولا نام کاربری و رمز عبور پیش فرض دارند و خیلی آسان قابل هک هستند.

در بسیاری از CMS (سیستم مدیریت محتوا) ها و صفحات مدیریت مودم ها همان ابتدای کار یوزرنیم و پسورد پیش فرض تنظیم می شود و در خیلی از این موارد کاربر اقدام به تغییر رمز عبور پیش فرض نکرده و در نتیجه این سیستم ها بسیار ساده قابل هک و دسترسی هستند.

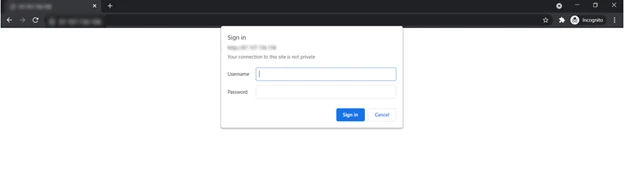

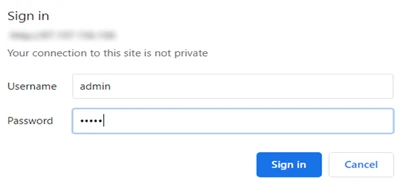

مثلا سایت زیر را در نظر بگیرید.(مثال هایی که در این مقاله آورده شده تماما هاست های فعالی هستند که همین الان از روی IP شان قابل دسترسی هستند اما بنابر ملاحظات امنیتی IP آن ها نمایش داده نمی شود)

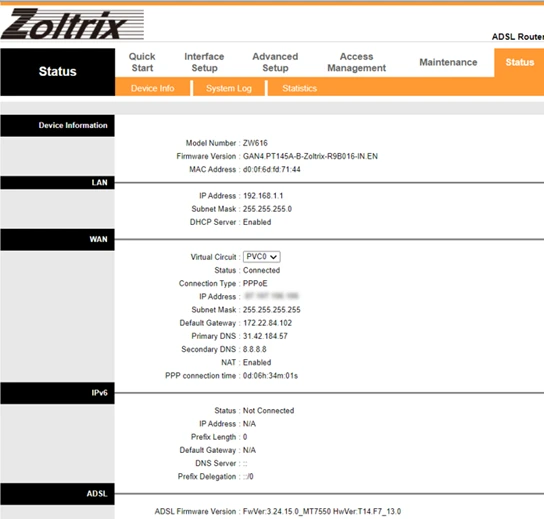

این سایت، صفحه مدیریت یکی از مودم های فعال موجود در یکی از شرکت های داخل کشور هست.

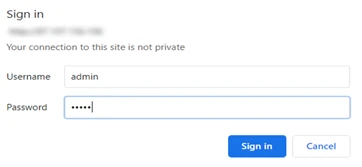

بیشتر مودم ها از قبیل TP-Link، Zoltrix، Zyxel و ... با یوزرنیم پیش فرض admin و رمز عبور پیش فرض admin کانفیگ اولیه شده اند. برخی دیگر با یوزرنیم پیش فرض Administrator و رمز پیش فرض WepKey کانفیگ اولیه شده اند.

حالا با این 2 یوزرنیم و پسورد پیش فرض سراغ این سایت می رویم.

حالت اول را امتحان می کنیم:

مشاهده می کنیم که با کمترین زحمت ممکن صفحه مدیریت مودم Zoltrix این شرکت برای ما باز شد و در نتیجه امکان هر گونه تغییری در تنظیمات این مودم برای ما فراهم شد.

سراغ مثال دیگری می رویم.

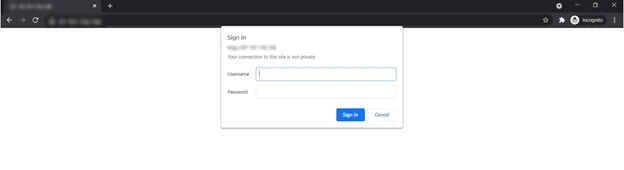

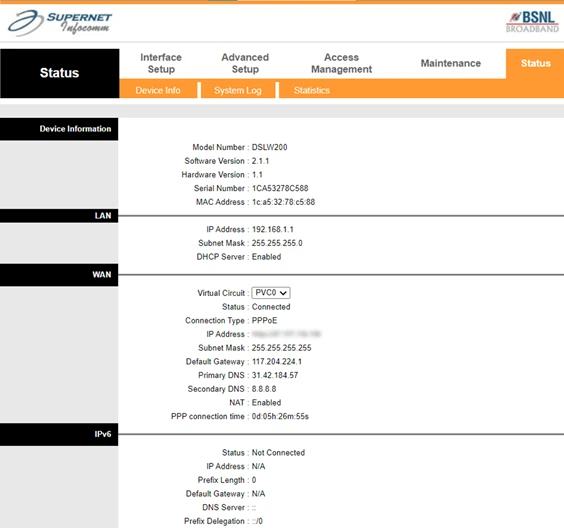

سایت زیر صفحه مدیریت یکی از مودم های فعال در یکی از مراکز هند هست.

این مورد را هم با یوزنیم پسورد پیش فرض admin، admin امتحان می کنیم:

این دفعه هم مشاهده می کنیم که رمز عبور پیش فرض این مودم تغییر داده نشده و ما می توانیم وارد پنل مدیریت مودم شویم.

همانطور که مشاهده کردید بسیاری از صفحات مدیریت مودم و یا حتی CMS ها با وارد کردن یوزرنیم و رمز عبور پیش فرضی که در همان ابتدای پیکربندی آن ها تنظیم شده است، قابل دسترسی هستند.

پسورد های admin و WepKey که اشاره شد، تنها 2 حالت بسیار ساده از انواع پسورد های رایجی است که اغلب کاربران از آن ها استفاده می کنند و هکر ها هم با استفاده از یک لیست خیلی مفصل که شامل خیلی از این پسورد ها می شود دست به حمله Brute Force زده و نهایتا رمز عبور کاربر قربانی را پیدا می کنند.

حملات Brute Force

حملات Brute Force به حملاتی می گویند که در آن هکر با استفاده از نرم افزار هایی مانند Burp Suite تعداد زیادی رمز عبور(مثلا یک میلیون!) برای کاربر وارد می کند و تا جایی پیش می رود که بالاخره رمز عبور وارد شده درست باشد و سد احراز هویت شکسته شود.

سوالی که پیش می آید این که هکر ها این تعداد زیاد پسورد را از کجا می آورند؟

در پاسخ باید بگوییم که 2 روش اصلی برای این کار وجود دارد.

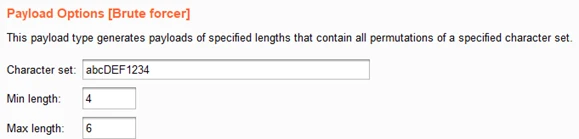

اولین روش این است که الگویی را به نرم افزار بدهیم و نرم افزار مطابق آن الگو انواع رشته هایی که می تواند را تولید کرده و به جای رمز عبور کاربر وارد می کند تا جایی که بتواند وارد حساب کاربر شود و به این حالت Key-Space می گویند.

مثلا در حمله زیر می گوییم تمام رمز عبور هایی که طولشان بین 4 و 6 هست و از حروف a,b,c,D,E,F,1,2,3,4 تشکیل می شوند را وارد سایت قربانی بکن تا جایی که سد احراز هویت شکسته شود.

برای انجام این حملات از نرم افزار Burp Suite کمک می گیریم.

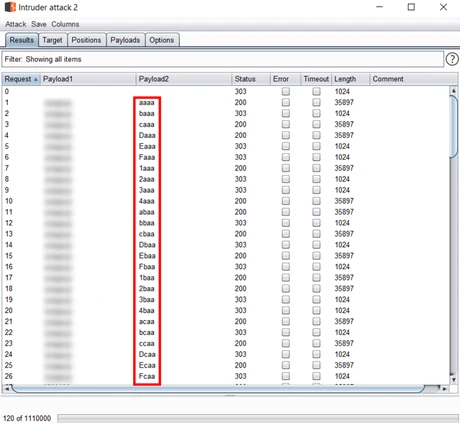

این ابزار مطابق با الگوی داده شده، پسورد های زیر را تولید کرده و به سایت قربانی تزریق می کند:

اما حالت دوم که در این مقاله بیشتر مدنظر ماست، استفاده از لیست هایی است که شامل تعداد زیادی از پسورد های رایج می شوند و به این حالت Dictionary Attack می گویند.

در واقع این لیست ها شامل تعداد بسیار زیاد (مثلا در حدود یک میلیون) پسورد هایی هستند که بین کاربران مختلف خیلی رایجند و Brute Force کردن این پسورد ها در خیلی از موارد موفقیت آمیز خواهد بود.

برای نمونه یکی از این دیکشنری ها را می توان در سایت گیتهاب پیدا کرد.

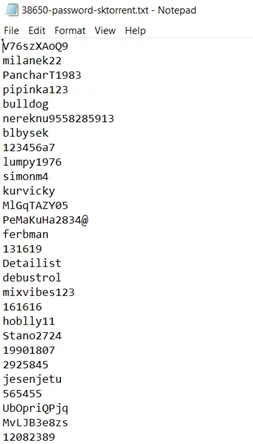

مثلا در این فایل موجود در سایت گیتهاب فایلی است به نام 38650-password-sktorrent که شامل 38650 تا از رایج ترین پسورد های موجود مورد استفاده کاربران هست:

تزریق این پسورد ها به سایت قربانی احتمال موفقیت بالایی دارد.

مثلا سایت زیر را در نظر بگیرید:

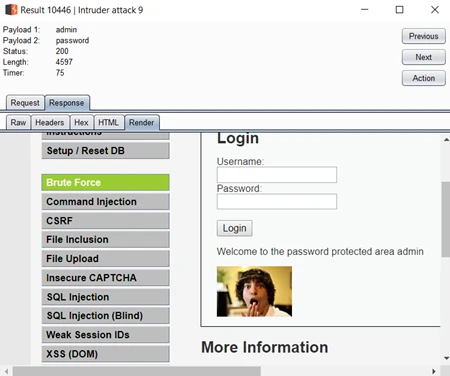

همانطور که مشاهده می کنید، این سایت یک صفحه لاگین دارد که نقطه خوبی برای حملات Brute Force هست.

می خواهیم از روش دوم Brute Force یعنی Dictionary Attack سد احراز هویت این سایت را بشکنیم.

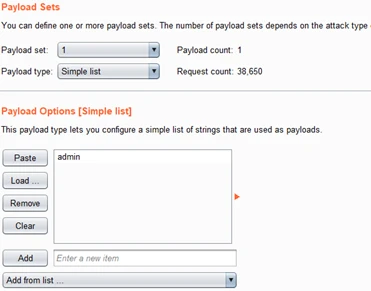

وارد Burp Suite شده و تنظیم می کنیم که در تمام Request هایی که برای سایت مقصد ایجاد می کند، username را برابر admin قرار بدهد و password را به ترتیب از فایل dictionary بالا بخواند و تزریق کند.

در تصویر بالا تنظیم کردیم که در تمام Request ها username را برابر admin قرار بدهد و در تصویر پایین تنظیم کردیم که password ها را فایل 38650-password-sktorrent بخواند:

حالا سراغ شروع حمله می رویم.

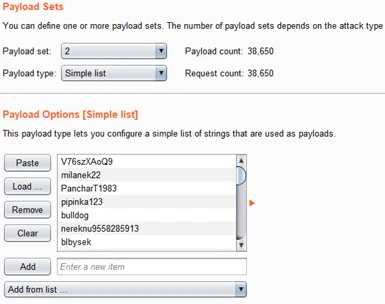

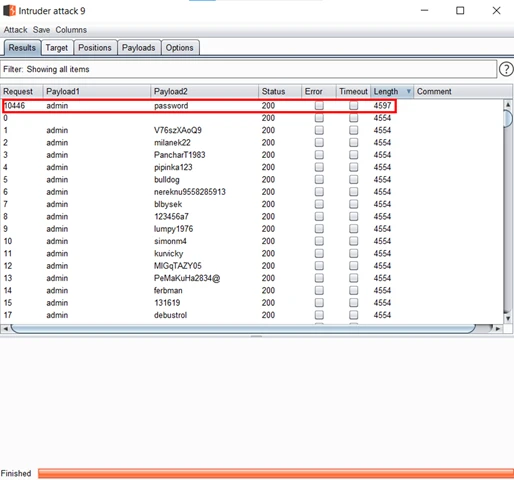

مشاهده می کنیم که تمام این پسورد ها به عنوان password کاربری به نام admin وارد سایت شده اند و نتایج زیر حاصل شده است:

نتایج بالا را بر حسب طول (length) خروجی مرتب می کنیم و مشاهده می کنیم که طول نتیجه خروجی یکی از پسورد ها متفاوت با بقیه است و در نتیجه نتیجه خروجی آن هم متفاوت با بقیه است:

همانطور که مشاهده می کنید پسورد این درخواست عبارت “password” هست.

خروجی دقیق این درخواست را باز کرده و مشاهده می کنیم که خروجی زیر از طرف سایت حاصل می شود:

دیدید که به همین سادگی توانستیم سد احراز هویت سایت بالا را بشکنیم و با استفاده از یک Dictionary list پسورد کاربر را حدس زدیم.

پسورد های با پیچیدگی کم

نکته بعدی که لازم است به آن اشاره کنیم، استفاده نکردن از پسورد های با پیچیدگی کم هست.

زمانی که به لیست خطرناک ترین پسورد های دنیا در سال 2020 و سال های قبل نگاه می اندازیم (ابتدای مقاله) مشاهده می کنیم که خطرناک ترین و در عین حال محبوب ترین پسورد ها، پسورد هایی هستند که عمدتا 2 ویژگی زیر دارند:

- صرفا شامل اعداد و حروف می شوند.

- طول آن ها نسبتا کوتاه هست.

پسورد هایی که در آن ها از کاراکتر خاصی از قبیل @ و ! استفاده نشده و همین طور طول کمی دارند کار را برای هکر آسان می کنند.

با توضیحاتی که در بخش Brute-Force دادیم باید این موضوع روشن شده باشد که اگر 2 شرط بالا رعایت شود، امکان پیدا کردن پسورد بسیار پایین می آید و درنتیجه امنیت حساب کاربری شما بسیار افزایش می یابد.

مثلا هک کردن پسوردی که طول آن 18 کارکتر هست و در عین حال در آن از کاراکتر های خاصی مانند @ استفاده شده است، به روش Brute-Force با کامپیوتر های عادی غیر ممکن هست و یا اینکه زمان خیلی زیادی می برد که در اغلب مواقع از حوصله هکر خارج است.

نکته دیگری هم که باید در این بخش به آن اشاره کنیم استفاده نکردن از پسورد هایی شبیه نام کاربری یا ایمیل و همچنین استفاده نکردن از پسورد های مشابه برای سامانه های مختلف هست.

مثلا نام کاربری حسابی Sokan هست و پسوردش Sokan12345؛ در این موارد کار هکر خیلی آسان است و کافی است تا ترکیب های ساده و رایجی از نام کاربری یا ایمیل را با اعداد و ... تست کند تا به پسورد کاربر دست پیدا کند.

همین اتفاق می تواند در ایمیل افراد بیفتد و رمز عبور ایمیل عبارتی شبیه خود ایمیل باشد.

نکته بسیار مهم در مورد ایمیل این است که با هک ایمیل شما دسترسی به تک تک حساب های کابری شما در سایت های دیگر برای هکر ایجاد می شود.

مثلا برای هکر کردن حساب اینستاگرام شما کافی است هکر در اینستاگرام گزینه Forget password را بزند و لینک ریست پسورد را در ایمیل دریافت کرده و با ریست کردن پسورد وارد اکانت اینستاگرام شما شود.

سعی کنید برای سامانه های مختلف مثلا ایمیل و حساب اینستاگرام و حساب های سایت های دیگرتان پسورد های متفاوتی را تنظیم کنید.

استاندارد های انتخاب پسورد امن

در این بخش می خواهیم استاندارد های انتخاب یک پسورد امن و به دور از خطر هک را بررسی کنیم.

برای اینکه پسورد امنی داشته باشیم باید یک سری کار ها را انجام داده و از انجام تعدادی از آن ها پرهیز کنیم.

- طول پسورد حداقل از 12 کاراکتر تشکیل شده باشد. در این مورد حداکثری وجود ندارد و هر چه طول پسورد بیشتر خطر هک کمتر!

- کاراکتر های تشکیل دهنده پسورد شامل طیف وسیعی از کارکتر های ASCII باشد؛ شامل حروف کوچک و بزرگ، اعداد، سمبل های مختلف از جمله

%و#و$. - در عین حال که پسورد طول زیاد و پیچیدگی بالایی دارد اما قابلیت سپردن به حافظه را داشته باشد و طوری نباشد که کلا فراموش شود.

- بهترین راه استفاده از ابزار های آنلاین تولید پسورد هست که در مورد آن صحبت خواهیم کرد.

- پسورد انتخابی از موارد ذکر شده در دیکشنری های پسورد که به یکی از آن ها اشاره کردیم نباشد. یعنی اینکه سعی کنید از کلمات رایج و معنادار استفاده نکنید؛ زیرا که به احتمال زیاد این کلمات قبل هک شده اند و در نتیجه در Dictionary های مختلف قرار گرفته اند.

- رمز عبورتان را هر چند وقت یکبار تغییر دهید. زیرا که بعد از مدتی هکر ها مطمئن می شوند که رمز شما تغییر نخواهد کرد و فرصت بیشتری برای هک آن پیدا می کنند.

- از اسامی آشنا و مربوط مانند سال تولد یا نام خانوادگی و ... استفاده نکنید.

- اگر می خواهید رمز عبورتان را تغییر دهید، رمز جدیدی کاملا متفاوت از پسورد قبلی انتخاب کنید. (مثلا رمز

@LIi1368را به رمز@LIi136800تغییر ندهید.) - از رشته های کنار هم کیبورد استفاده نکنید. پسورد هایی شبیه

qazWSX123یاQWErty

به دلیل کنار هم بودن حروف راحت تر قابل حدس هستند.

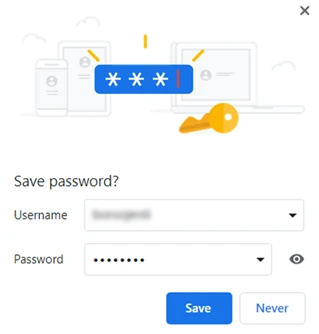

نکته آخری که در این بخش باید اشاره کنیم ذخیره نکردن پسورد در مرورگر هاست.

قطعا با این موضوع برخورد کرده اید که وقتی در یک سایتی به حساب خود وارد می شوید مرورگر از شما می پرسد که آیا این رمز را ذخیره کند یا خیر.

باید بگوییم که یکی از خطر های دیگر در همین جاست. اغلب ما برای راحتی کار و ترس از فراموشی رمز عبور، گزینه save را می زنیم؛ غافل از اینکه ذخیره شدن پسورد در مرورگر همانا و به خطر افتادن حجم زیادی از اطلاعات ما همانا!!

زمانی که گزینه save را انتخاب می کنید این پسورد در حساب کاربری ایمیل شما ذخیره می شود و کافی است هکر به ایمیل شما دسترسی پیدا کند و در نتیجه به تمام پسورد های ذخیره شده در مرورگر شما دسترسی پیدا می کند.

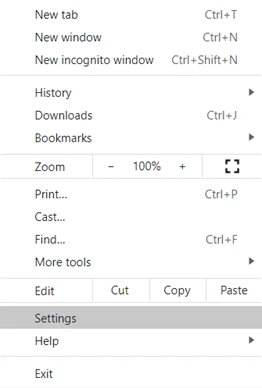

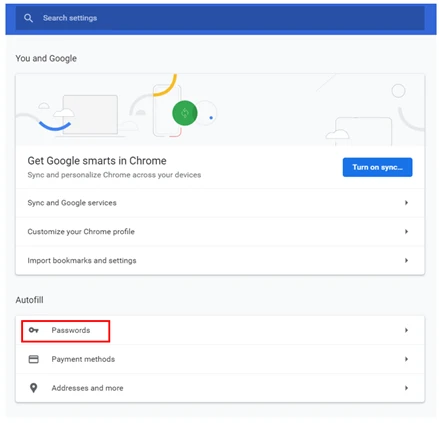

برای حذف این پسورد های ذخیره شده در مرورگر کروم به ترتیب زیر عمل می کنیم:

1- ابتدا وارد بخش settings می شویم.

2- وارد قسمت passwords می شویم.

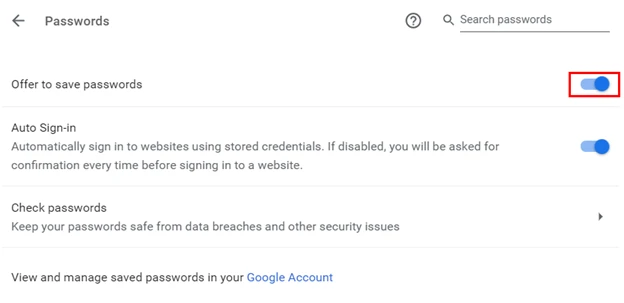

3- اگر می خواهید که مرورگر از این بعد پیشنهاد ذخیره پسورد را به شما ندهد، گزینه offer to save passwords را غیر فعال کنید.

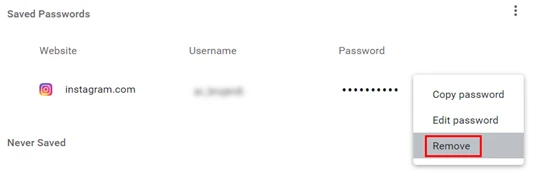

4- اگر می خواهید پسورد های ذخیره شده قبلی را حذف کنید، در بخش search passwords در بالای صفحه هر سایتی را که مدنظر دارید جستجو کنید و بعد از نمایش آن مطابق شکل زیر گزینه remove را انتخاب کنید.

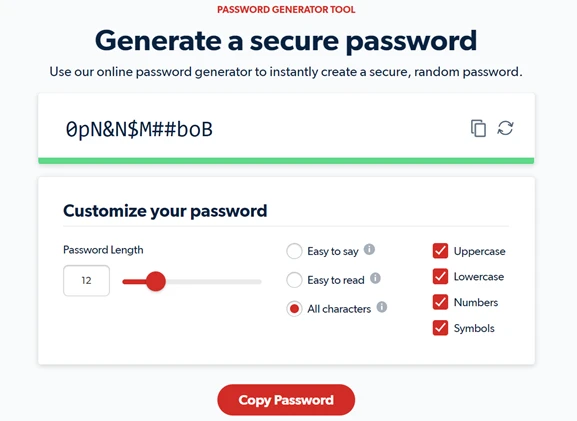

معرفی ابزار تولید پسورد تصادفی و امن

در این بخش به عنوان حسن ختام مقاله می خواهیم یکی از ابزار هایی که پسورد های تصادفی و در عین حال امن تولید می کنند را بررسی کنیم.

Lastpass سایتی آنلاین است که پسورد های امن برای شما تولید می کند.

در این سایت می توانید به صورت دلخواه طول پسورد و میزان امنیت آن را مشخص کنید.

مشاهده می کنید که بر حسب طول داده شده توسط خود ما (12) این ابزار پسورد بالا را تولید می کند.

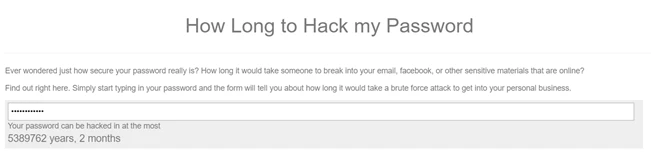

حالا که مسائل مربوط به انتخاب یک پسورد امن و بی خطر را با هم مرور کردیم با استفاده از سایت Randomize پسورد انتخابی خودتان را محک بزنید و ببینید که چقدر زمان لازم است تا این پسورد هک شود.

برای مثال همین پسورد تولید شده 0pN&N$M##boB را در سایت زیر وارد می کنیم.

همانطور که مشاهده می کنید هک کردن پسورد بالا حدود 5 هزار سال زمان می برد!!!