در این قسمت از سلسله مقالات آموزش زبان هکری، با تاریک ترین و مجرمانه ترین قسمت های زندگی یک هکر کلاه سیاه آشنا خواهید شد.

28- Malware: مَلوِر که در فارسی به «بدافزار» ترجمه شده است، مخفف malicious software به معنی برنامه بدخواه است. به طور کلی هر برنامه ای که با هدف بدی ساخته می شود (آزار کاربر، جاسوسی، باج خواهی و...) را بدافزار می گویند. انواع مختلفی از بدافزار وجود دارند که برخی از معروف ترین انواع آن ها را نام برده و بررسی می کنیم.

29- Rootkit: روت کیت یک برنامه است که در لایه های زیرین سیستم عامل نصب می شود و احتمالا توسط آنتی ویروس شناسایی نخواهد شد و کارهای مختلفی از دزدی فایل ها و جاسوسی، تا تخریب سیستم عامل را می تواند انجام دهد.

30- Trojan: تروجان یک برنامه است که بسیار عادی جلوه می کند و معمولا قربانی به علت فریب کاری هکر آن را روی سیستم خودش نصب می نماید. کارهای مختلفی را تروجان ها می توانند انجام دهند از جمله جاسوسی از کاربر و دانلود و آپلود از سیستم قربانی

31- Virus: ویروس برنامه مخربی است که برای اجرا به سایر برنامه های سالم می چسبد و زمانی که آن برنامه سالم اجرا می شود، ویروس نیز در کنارش اجرا می شود. این روزها ویروس ها کمتر مشاهده می شوند.

32- Worm: کرم ها، برنامه های مستقلی هستند که می توانند خودشان را به سرعت در سایر سیستم ها پخش کنند. روش اصلی کرم ها پخش کردن هرچه سریع تر خودشان روی سیستم های بیشتر است.

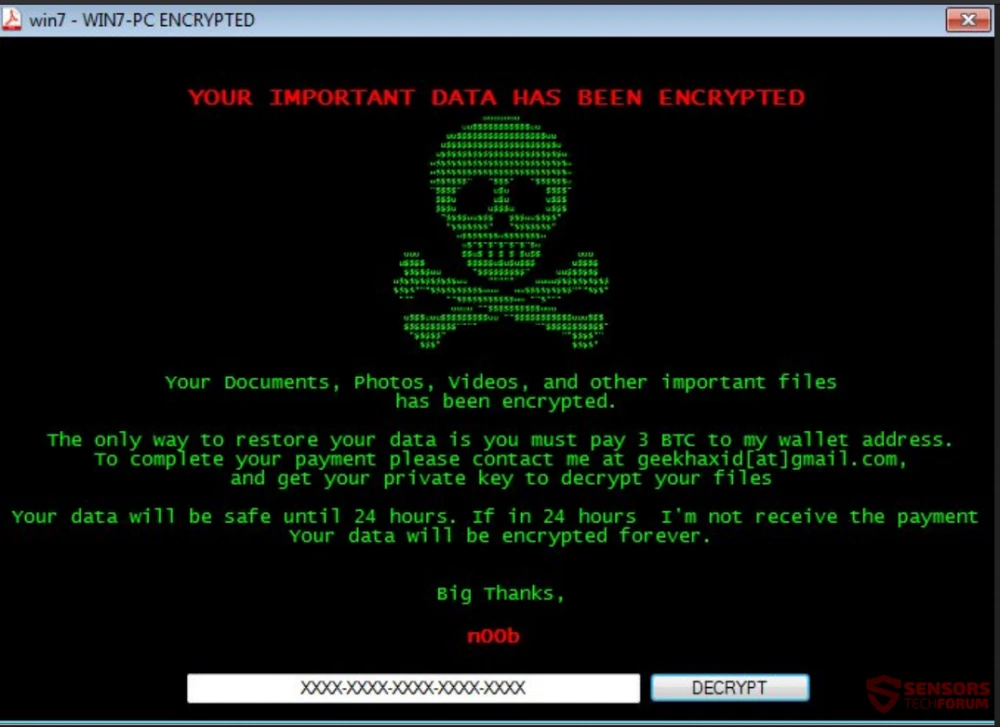

33- Ransomware: رَنساموِر که در فارسی به «باج افزار» برگردان شده است، بدافزاری است که این روزها بین هکرهای کلاه سیاه بسیار پرطرفدار شده است. اگر سیستمی به باج افزار آلوده شود، فایل های سیستم قربانی رمزنگاری شده و فایل اصلی حذف می شود. باج افزار پس از اتمام کارش (رمزنگاری فایل های هدف در سیستم قربانی) پیامی را به کاربر نشان می دهد و به کاربر اعلام می کند که کلید رمزگشایی در اختیار هکر است و در صورتی که کلید را می خواهد، باید مبلغی پول را به حساب هکر واریز نماید. نمونه ای از پیام باج افزار را پس از تکمیل کارش و رمز کردن فایل های قربانی مشاهده می کنید:

در پیام بالا آمده است که اگر 3 بیت کوین پرداخت شود آنگاه فایل ها را رمزگشایی خواهد کرد و در صورتی که طی 24 ساعت آینده چنین اتفاقی نیافتد، فایل ها برای همیشه رمز خواهند ماند (کلید هرگز داده نخواهد شد).

سوالی که احتمالا در ذهن ها مطرح می شود این است که اگر هکر به همین راحتی شماره حسابش را اعلام می کند پس طبیعتا توسط پلیس قابل ردیابی و شناسایی و دستگیری خواهد بود. پس چگونه هکرهای کلاه سیاه باج خواهی می کنند؟ در ادامه با ما همراه باشید تا با سیستم های مالی غیرمتمرکز و غیرقابل ردیابی آشنا شوید.

34- Cryptocurrency: (بخوانید کریپتوکارِنسی) رمزارز یا ارزهای رمزپایه، پول هایی هستند که عمدتا به صورت نامتمرکز بر پایه رمزنگاری های بسیار قوی، قابل تبادل هستند. اولین نمونه آن بیتکوین (bitcoin) است که در سال 2009 معرفی شد. هکرها برای انتقال پول از رمزارزها استفاده می کنند و به واسطه پیچیدگی و نامتمرکز بودن این سیستم های پرداختی، ردیابی آن توسط پلیس بسیار سخت و یا غیرممکن می شود. نمونه های پیچیده تری نسبت به بیتکوین مانند Monero نیز وجود دارد که عملا ردیابی آن غیرممکن خواهد بود و در حال حاضر از بهترین گزینه ها برای انتقال پول توسط هکرهاست.

35- Dark net , Dark web, Deep web : این سه اصطلاح اغلب به جای یکدیگر و به اشتباه به صورت هم معنی هم استفاده می شوند.

Deep web یا همان «وب عمیق» به معنی آن محتوایی از وب سایت هاست که موتورهای جستجو مانند گوگل به آن ها دسترسی ندارند. مثلا محتوایی که پشت صفحات لاگین هستند یا بخش های مدیریتی، خصوصی، حساب های شخصی بانکی و ... در یک وب سایت که طبیعتا گوگل به آن ها دسترسی ندارد را وب عمیق می گویند که متضاد وب عمیق، Surface web به معنای «وب سطحی» است که در موتورهای جستجو ثبت و ضبط می شود.

Dark net یا «شبکه تاریک» به شبکه ای گفته می شود که به صورت عادی قابل دسترسی نیست و برای وصل شدن به آن شبکه نیاز به برنامه یا تنظیماتی خاص خواهد بود. این شبکه ها به صورت نامتمرکز ایجاد شده اند و ردیابی سایت ها و کاربرانی که وارد آن ها می شوند بسیار سخت (عملا غیرممکن) خواهد بود. چهار شبکه I2P، TOR، FreeNet و Riffle نمونه هایی از شبکه تاریک هستند. لازم به ذکر است که این شبکه ها با اهدافی مثل مقابله با سانسور و فعالیت آزاد خبرنگاران ایجاد شده اند اما اکنون به بستری برای فعالیت های مجرمانه تبدیل شده اند.

Dark web به معنی «وب تاریک» است که به وب سایت های داخل Dark net می گویند. برای نمونه می توان مشهورترین وب تاریک؛ وب سایت فروش موارد مخدر با نام Silk Road (راه ابریشم) را نام برد که از طریق شبکه TOR قابل دسترسی بود و در آن به خرید و فروش مواد مخدر پرداخته می شد و پس از تلاش های بسیاری، نهایتا توسط پلیس، شناسایی و عامل آن دستگیر شد. اگر می خواهید جزییات بیشتری از ماجرای راه ابریشم و فراز و نشیب های دستگیری گرداننده آن را بدانید شنیدن پادکست های سریالی آن را به شما پیشنهاد می دهیم.

هکرهای کلاه سیاه علاقه بسیاری دارند تا برای ناشناس ماندن به این شبکه ها بپیوندند و به واسطه این بسترها فعالیت های مجرمانه خود را به صورتی امن و ناشناس انجام دهند.

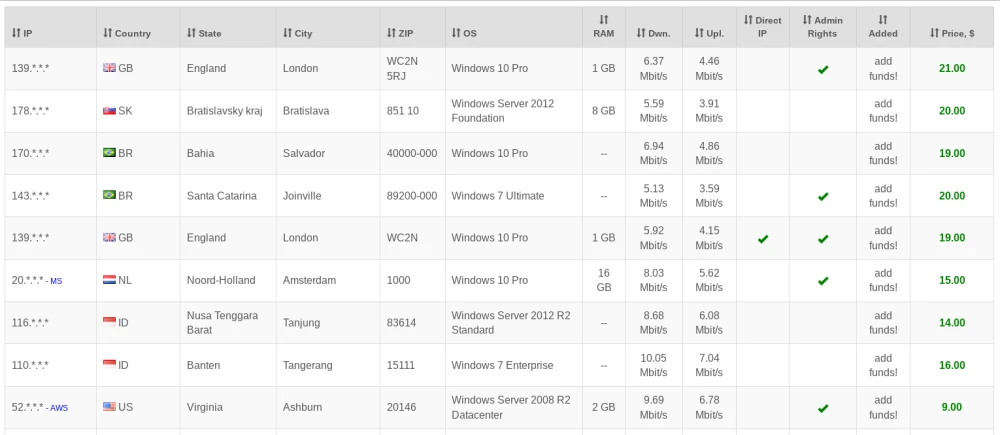

36- Black market: بازارسیاه، بازاری است که هکرها در آن موارد مختلفی را به خرید و فروش می رسانند از جمله ابزارهای غیرقانونی، اکسپلویت های 0day، سایت های هک شده، و shell های نصب شده، اطلاعات مشتری وب سایت هایی که هک کرده اند و... نمونه ای از تصویر از یک بازارسیاه را در پایین مشاهده می کنید. این تصویر صفحه ای از یک فروشگاه که درحال فروش سرورهای هک شده است را نشان می دهد:

در این مقاله با چگونگی کار و زندگی یک هکرکلاه سیاه و نحوه کسب در آمد توسط او آشنا شدید. شاید با خواندن این مقاله تصور کنید که در دنیای هکرها فقط می توان از راه های غیرقانونی کسب درآمد کرد اما زود قضاوت نکنید و دست به اقدام غیرقانونی نزنید. :)

با ما همراه باشید تا در قسمت بعدی مقاله با هکرهای کلاه سفید و کسب درآمد از راه های قانونی در دنیای هک آشنا شوید.