تصور کنید که پشت لپ تاپ خودتان نشسته اید و مشغول کار روی سرّی ترین پروژه ی کاری خود هستید. برای اطمینان از هرگونه نفوذ غیر مجاز وای فای، اترنت، و یا حتی بلوتوث را خاموش کرده اید تا سیستم شما هیچ گونه ارتباطی با شبکه و اینترنت نداشته باشد. آیا به این ترتیب می توانید مطمئن باشید که از خطر هکرها در امان هستید. اگر پاسخ شما مثبت است بهتر است بدانید که اخیراً محققان دانشگاه تل آویو و تکنیون راهی را برای دزیدن کلیدهای رمزنگاری از دستگاه های اصطلاحا Air-gapped شده ی امن پیدا کردند (در دنیای هک و امنیت، منظور از Air-gapped این است که یک دیوایس هیچ گونه ارتباط فیزیکی با اینترنت یا شبکه های داخلی و ... نداشته باشد.) تست این روش روی دستگاه هدفی انجام شد که در اتاق مجاور هکرها وجود داشت و کاملاً آفلاین بود. این حمله از نوع حمله های اصطلاحا Side-channel است که در آن ها به جای استفاده از نقاط ضعف موجود در الگوریتم های رمزنگاری یا حمله ی جستجوی فراگیر که در آن تمام حالات ممکن تا پیدا کردن کلید رمز تست می شوند، از اجزای فیزیکی سیستم رمزنگاری مثل مصرف برق، یا امواج صوتی و الکترومغناطیسی منتشر شده از دستگاه استفاده می کنند. در حمله ی اخیر هم پژوهشگران از امواج الکترومغناطیسی که در فرآیند رمزگشایی از دستگاه تشعشع پیدا می کنند برای نفوذ به سیستم استفاده کردند. برای آگاهی از جزئیات این روش نفوذ با سکان آکادمی همراه باشید.

اخیراً هدف قرار دادن دستگاه های اصطلاحاً ایرگپ شده که دستگاه هایی با سطح امنیت فوق العاده تصور می شوند، در میان هکرها بسیار شایع شده است. سیستم های ایرگپ شده هیچ ارتباطی با اینترنت ندارند، و به نوعی بین آن ها و سیستم های دیگر تنها هوا وجود دارد. بنابراین هکرها نمی توانند حمله ی نفوذگرانه را از راه دور و از طریق اینترنت یا هر شبکه ی دیگری اجرا کنند.

چندی پیش خبر ساخت دستگاهی به نام PITA توسط محققان دانشگاه تل آویو منتشر شد که قادر به هک کردن کامپیوترهای شخصی بود. عملکرد دستگاه پیتا به این صورت است که موج های رادیویی سرگردانی که از پردازشگر کامپیوتر هدف منتشر می شوند را دریافت و ضبط می کند و با پردازش روی آن ها کلیدهای رمز را پیدا و به دستگاه مورد نظر نفوذ می کند. نکته ی جالبی که در مورد پیتا وجود دارد این است که می توان سیستم آن را در خانه و با تجهیزات ارزان راه اندازی کرد.

اکنون همان محققان یک گام فراتر رفته اند و روشی را ارائه داده اند که با استفاده از آن می توان از کامپیوترهای کاملاً ایرگپ شده و امن داده ها را بیرون کشید. نکته جالب این است که در این آزمایش کامپیوتر هدف در اتاق مجاور عملیات و پشت یک دیوار حائل قرار داشت.

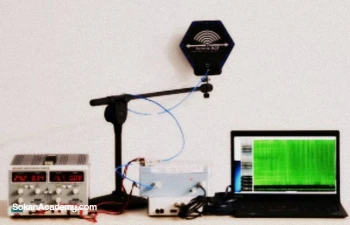

در این حمله با کمک تجهیزات آزمایشگاهی (شامل آنتن، آمپلی فایر، رادیویی که نرم افزار خاصی برای آن تعریف شده است، و لپ تاپ) به ارزش 3000 دلار، کلیدهای رمزگشایی مخفی ظرف چند ثانیه از کامپیوتر هدف که در اتاق دیگری قرار داشت بیرون کشیده شدند.

این حمله به گونه ای بود که هیچ گونه ورود غیر مجازی به سیستم هدف اتفاق نمی افتاد و هیچ تماسی با آن صورت نگرفته بود. همان طور که گفتیم در این حمله که از نوع حمله های Side-channel بود، به جای استفاده از نقاط ضعف موجود در الگوریتم های رمزنگاری یا حمله ی جستجوی فراگیر که در آن تمام حالات ممکن تا پیدا کردن کلید رمز تست می شوند، از امواج الکترومغناطیسی که در فرآیند رمزگشایی از دستگاه تشعشع پیدا می کنند برای نفوذ به سیستم استفاده شد.

روی لپ تاپ هدف گنوپی جی (GnuPG) یا جی پی جی (GPG) اجرا می شد، که یکی از پیاده سازی های پروژه ی گنو است و استفاده ی گسترده ای برای ایجاد امنیت در موارد حساس مثل مکالمات یا ایمیل ها دارد. محققان این پروژه، پس از به دست آوردن کلید خصوصی که آن ها را قادر به ارسال پیام برای سیستم هدف می کرد، یک پیام رمزگذاری شده خاص را برای آن ارسال کردند. سپس در زمان رمزنگاری پیام ارسال شده تشعشعات الکترومغناطیس دستگاه هدف به طور متناوب اندازه گیری شد تا کلید رمزگشایی فاش شود.

در این آزمایش کلید مخفی پس از بررسی 66 فرآیند رمزگشایی (که هر کدام 0.05 ثانیه طول کشید) در زمان 3.3 ثانیه به دست آمد!

در حال حاضر چنین روش هایی برای هک کردن سیستم ها تا حد زیادی محدود به تحقیقات و پژوهش های آزمایشی هستند؛ با این حال محققان اعتقاد دارند در آینده ای نه چندان دور، با ارزان تر کردن و در دسترس قرار دادن این روش ها، هکرها می توانند از چنین تکنیک های نفوذی به طور گسترده استفاده کنند.

محققان این پروژه اعلام کرده اند: "کار ما بیش تر مربوط به سیستم هایی است که به دقت در برابر حمله های نرم افزاری حفاظت شده اند، با این حال -همان طور که ما نشان دادیم- این سیستم ها ممکن است در برابر ساده ترین حمله های فیزیکی نیز آسیب پذیر باشند."

نظر شما چیست؟ آیا در آینده یی نه چندان دور باید شاهد ناامنی فضای مجازی به این شکل نیز باشیم؟ نظرات خود را با سایر کاربران سکان آکادمی به اشتراک بگذارید.