Google Hacking که با عنوان Advanced Search در گوگل نیز شناخته می شود، یک منبع ارزشمند برای محققان امنیتی است تا اطلاعاتی را که از وب سایت ها و جستجوی عادی در گوگل یافت نمی کنند را به راحتی با این روش به دست بیاورند.

شما در اغلب مواقع نمی توانید مستقیماً از طریق گوگل سایتی را هک کنید، اما با استفاده از ظرفیت های خاص گوگل می توانید اطلاعات زیادی ازجمله تکنولوژی های استفاده شده، نام های کاربری، رمزهای عبور و برخی آسیب پذیری ها و اطلاعات حساس مربوط به وب سایت هدف خود را به دست بیاورید.

به عبارتی دیگر، Google Hacking راهی برای استفاده از گوگل برای کشف آسیب پذیری های وب سایت ها و سرورها با استفاده از ظرفیت های موتور جستجوی گوگل است.

همچنین، به ترکیبی از فیلترهای جستجو که منجر به پیدا کردن اطلاعات ارزشمند می شود، Google Dork و یا به اختصار دورک (Dork) گفته می شود. در ادامه برخی از رایج ترین فیلترهای موجود و کاربرد آن ها را با هم می بینیم.

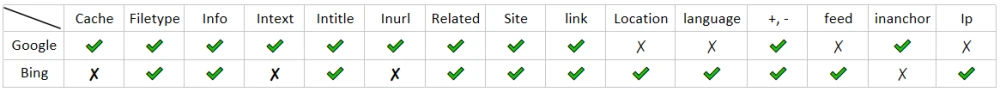

خلاصه ای از فیلترهای Google Hacking

در جدول زیر، تمام فیلترهایی که قصد بررسی آن ها را داریم آورده شده است و در ادامه، همه این فیلترها را همراه با جزئیات و مثال جداگانه بررسی خواهیم کرد. نکته قابل توجه این است که گوگل نسبت به بزرگ یا کوچک بودن حروف حساسیتی ندارد. مثلاً برای جستجو در URL، استفاده از هرکدام از عبارت های InUrl یا inurl، تغییری در جستجو ایجاد نمی کند.

Site

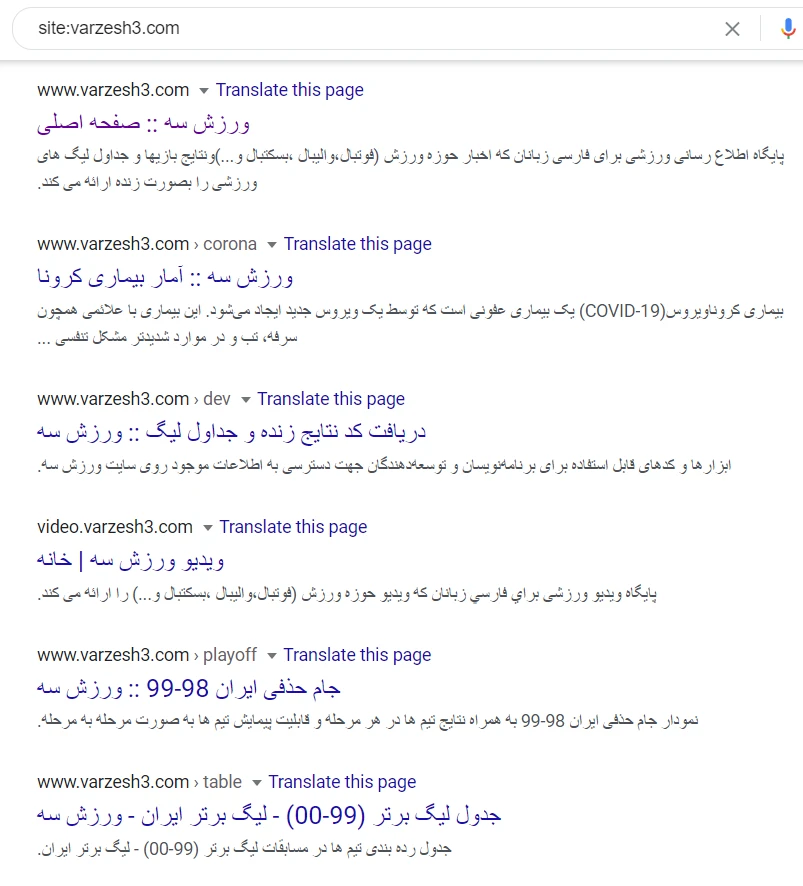

استفاده از این کلمه کلیدی، نتیجه را به یک وب سایت خاص محدود می کند. در واقع با تعیین دامنه، گوگل نتیجه را مطابق با دامنه یا وب سایت انتخاب شده فیلتر می کند.

Site:varzesh3.com

Intitle

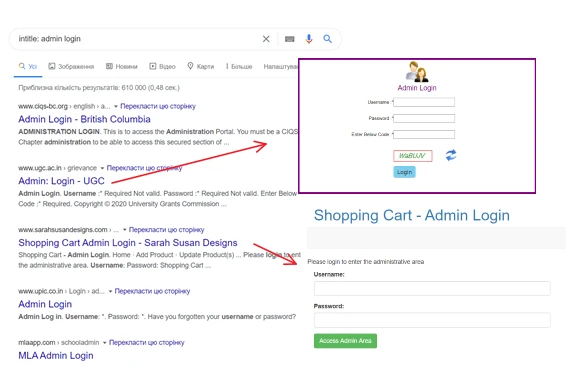

این فیلتر، عناوین صفحات وب را محدود می کند. بدین معنا که هر وب سایتی که عبارت مورد نظر شما را در عنوان خود، داشته باشد بر می گرداند. منظور از عنوان، عبارت داخل تگ های title در سورس صفحه است. برای مثال، از دورک زیر برای پیدا کردن صفحات لاگین ادمین استفاده می کنیم.

Intitle:admin login InURL

InURL

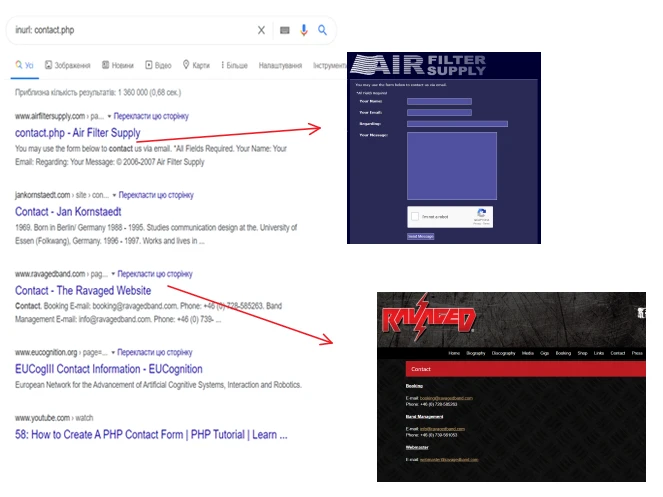

از رایج ترین فیلترهای مورد استفاده در Google Hacking است که به جستجو در URL های وب سایت ها می پردازد. از این فیلتر به صورت گسترده ای استفاده می شود. در مثال زیر، سایت هایی را جستجو می کنیم که زبان برنامه نویسی آن ها PHP باشد و دارای صفحه ارتباط با ما باشند.

InURL:contact.php Intext

Intext

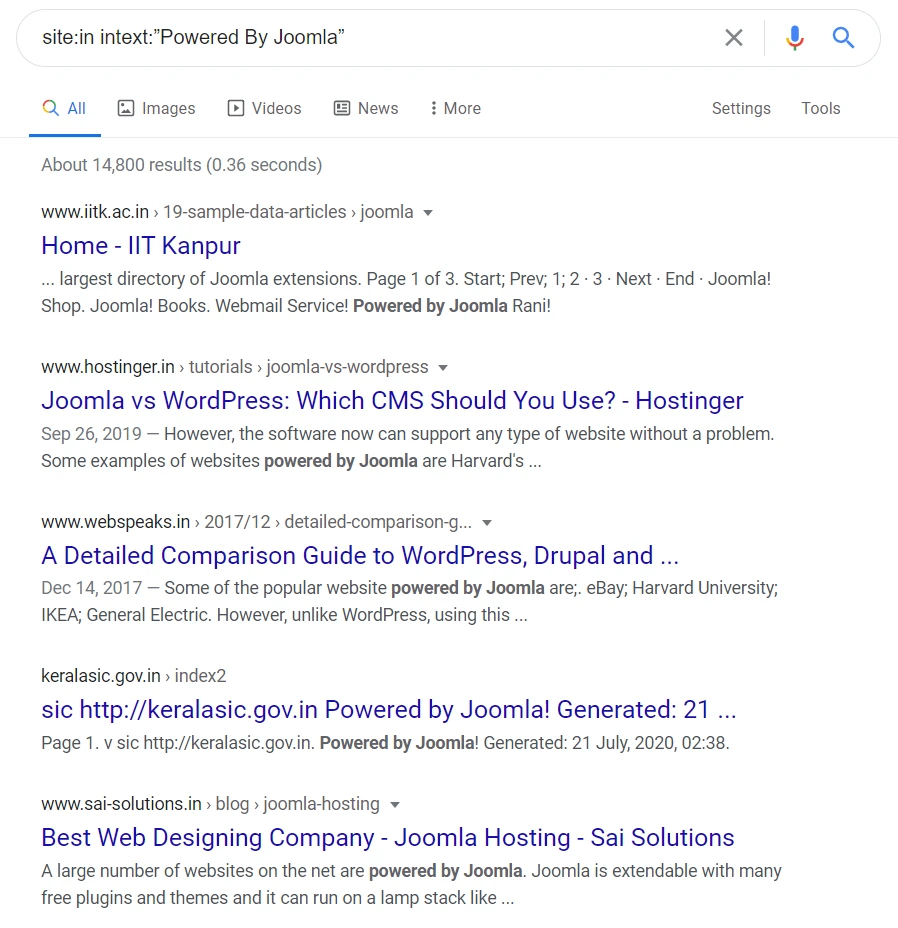

با استفاده از این فیلتر می توانید عبارت خاصی را در متن صفحات وب و یا فایل های درون آن ها جستجو کنید. به عنوان نمونه با استفاده از دورک زیر می توانیم سایت های هندی که با استفاده از سامانه مدیریت محتوای Joomla طراحی شده اند را پیدا کنیم.

site:in intext:”Powered By Joomla”

Filetype

با استفاده از این فیلتر، می توانید فایل هایی با پسوندهای خاص را پیدا کنید. درواقع، جستجو را به یک نوع فایل خاص محدود کنید. برای مثال، فایل های csv آپلود شده روی سایت دانشگاه MIT را جستجو می کنیم.

Filetype:csv site:mit.edu

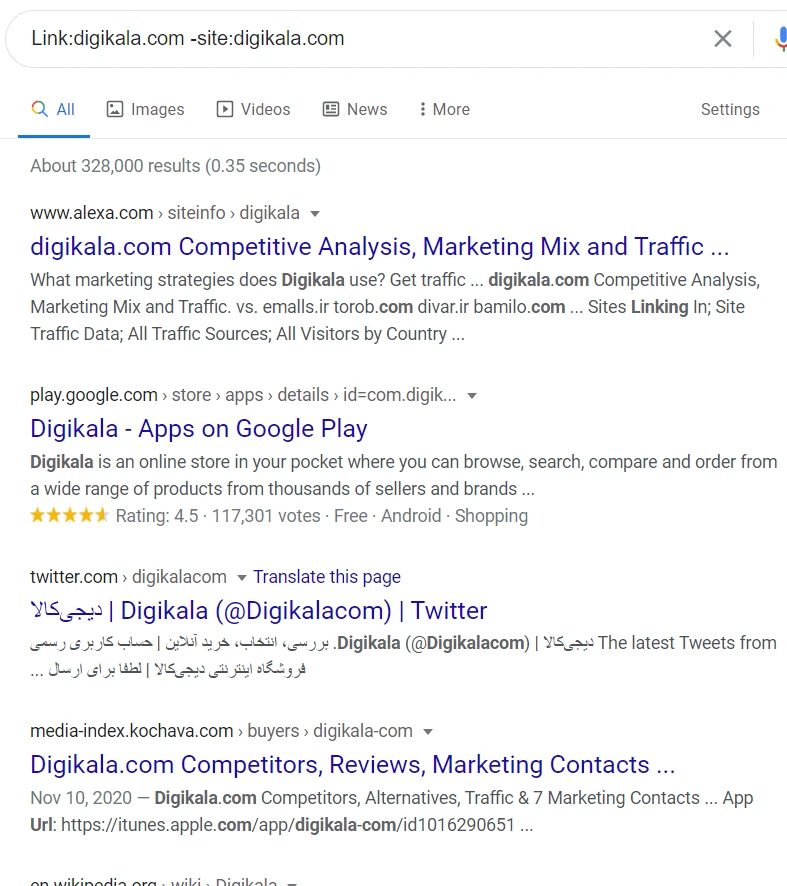

Link

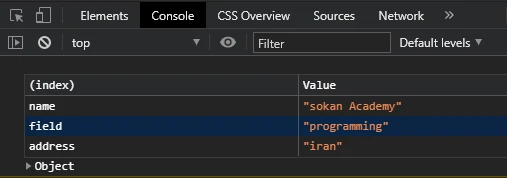

این فیلتر لیستی از صفحاتی که در آن ها لینکی به URL مورد نظر وجود داشته باشد را پیدا می کند. مثلاً در اینجا صفحاتی را جستجو می کنیم که در آن ها لینک هایی وجود داشته باشند که به سایت دیجی کالا اشاره می کنند اما شامل خود وب سایت اصلی دیجی کالا نباشد.

Link:digikala.com -site:digikala.com

Cache

استفاده از این فیلتر بیشتر مناسب استخراج آخرین اطلاعات گوگل از صفحاتی است که از دسترس خارج شده و یا بروز رسانی شده اند. در واقع، اگر بخواهیم نسخه های قدیمی تر یک وب سایت را مشاهده کنیم، می توانیم از این دستور استفاده کرده و آخرین نسخه موجود در cache گوگل را مشاهده کنیم

cache:sokanacademy.comاین صفحه، آخرین نسخه ذخیره شده در cache گوگل از این وب سایت است.

Inanchor

Anchor text نوعی متن قابل کلیک است که شما را به صفحه دیگری هدایت می کند.

با استفاده از این دستور از گوگل می خواهید صفحاتی که کلمه کلیدی خاصی در anchor text آن ها وجود دارد را پیدا کند.

Inanchor:apache

عبارت های or, -, and,+

برای این که بتوانیم از چند دستور باهم استفاده کنیم، بین دستورات + یا and قرار می دهیم.

برای حذف یک عبارت از جستجو، علامت – را قبل از فیلتر استفاده می کنیم.

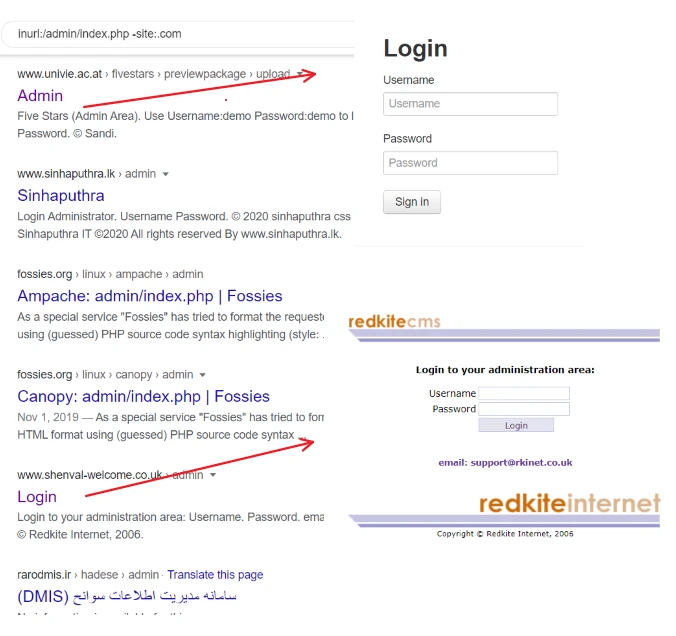

فرض کنید می خواهیم صفحاتی را جستجو کنیم که URL آن ها حاوی /admin/index.php است و دامنه com ندارند.

inurl:/admin/index.php -site:.com

Microsoft Bing

Bing یک موتور جستجوی حرفه ای است که در سال 2009 توسط مایکروسافت راه اندازی شد. در ادامه، به فیلترهایی که به صورت اختصاصی در bing موجود است خواهیم پرداخت و از توضیح فیلترهای مشترک با گوگل صرف نظر خواهیم کرد.

مقایسه برخی فیلترهای Bing و Google:

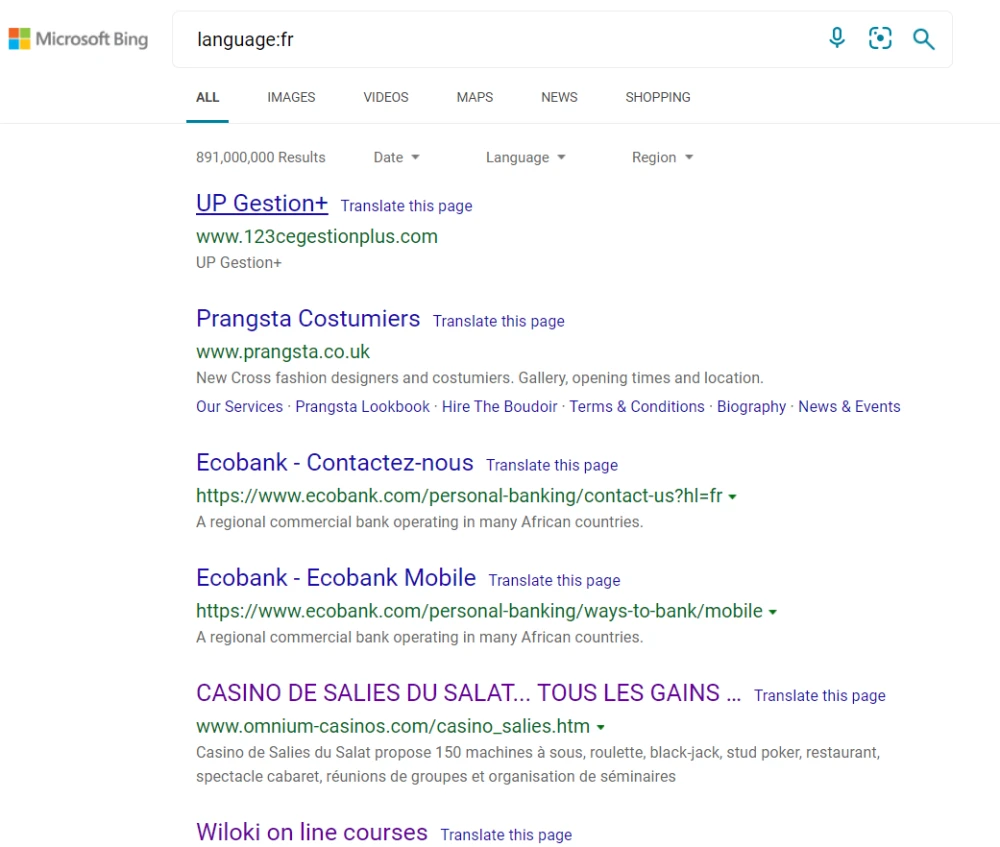

Language

برای پیدا کردن صفحاتی با زبان خاص استفاده می شود. برای استفاده از این فیلتر باید از نماد اختصاری زبان ها استفاده کنیم مانند fa،en،fr و... .

Language:fr

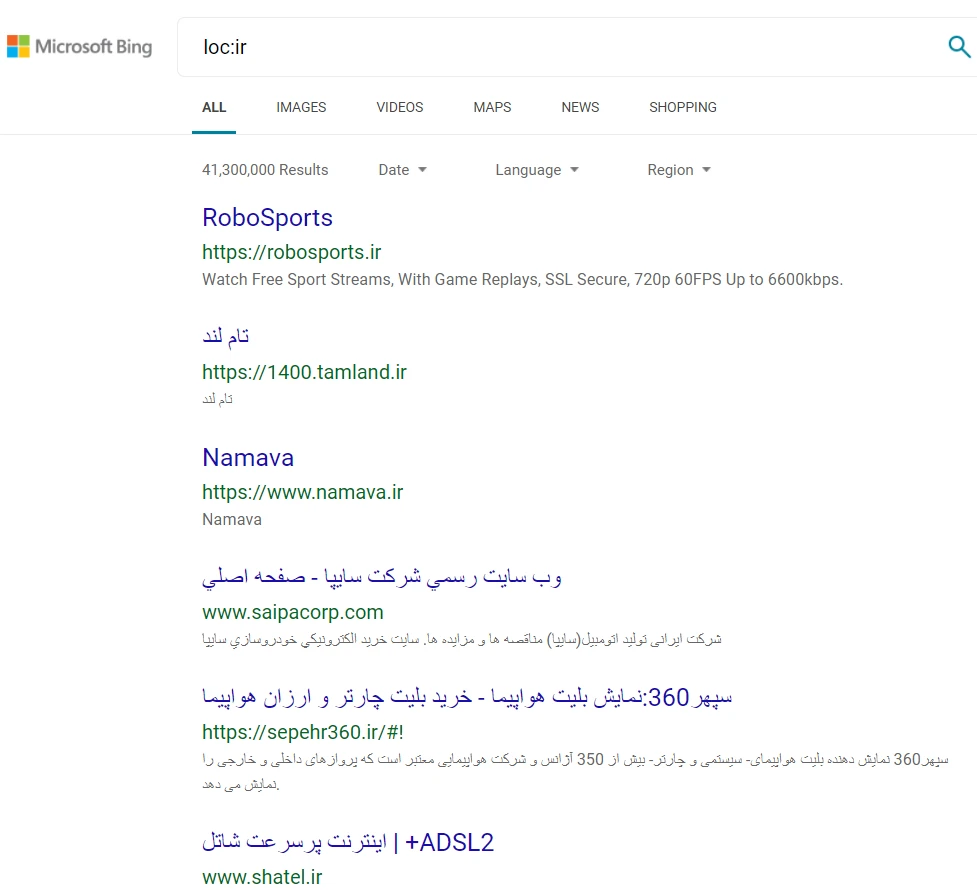

Loc

مخفف location است و همان طور که از نامش پیداست، برای جستجوی صفحات وبی که مربوط به کشور خاصی هستند استفاده می شود.

Loc:ir

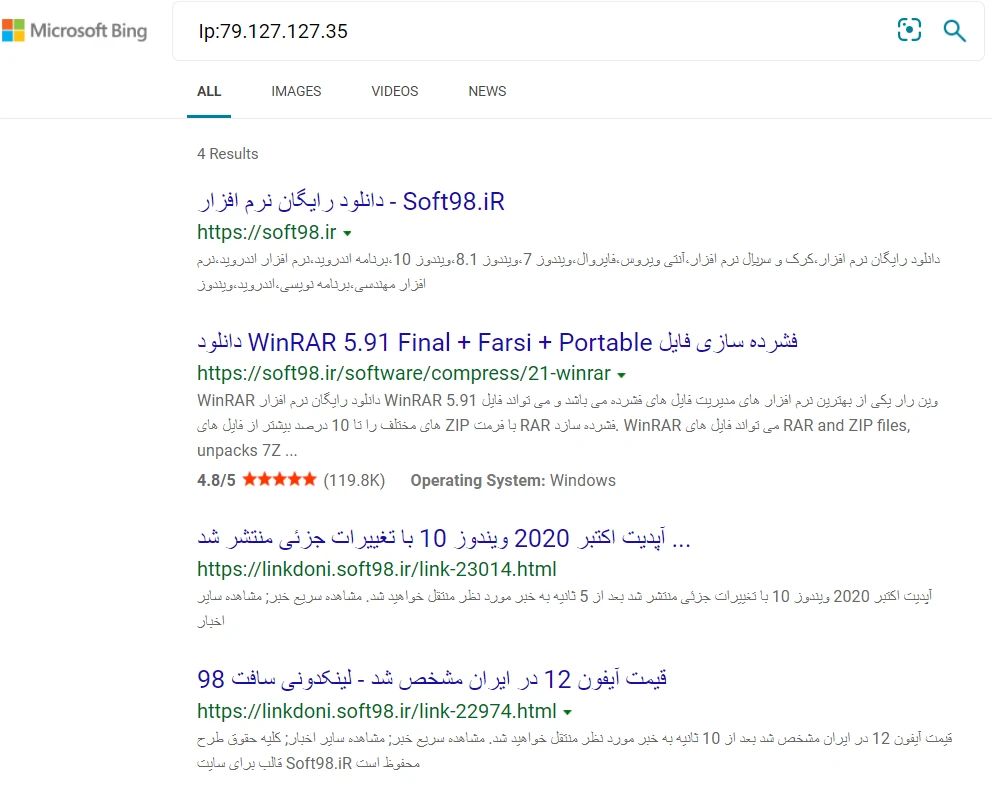

Ip

جستجوی دامنه هایی که روی یک IP مشخص قرار دارند. برای مثال Ip زیر مربوط به هاستی است که سایت soft98.ir را میزبانی می کند.

Ip:79.127.127.35

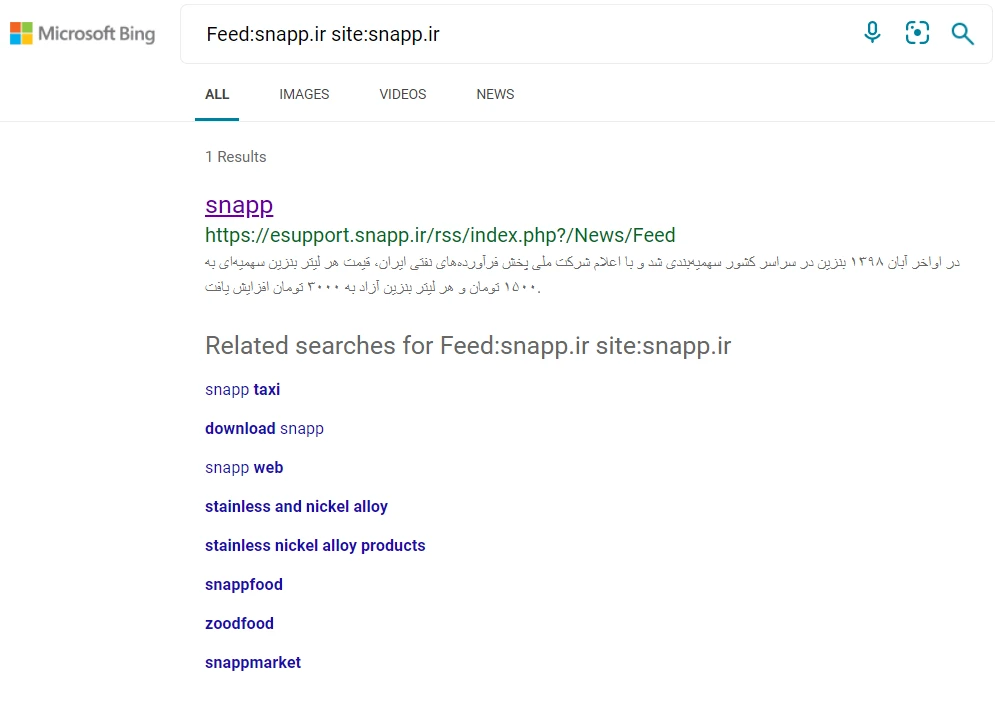

Feed

این فیلتر تمام فید های RSS مرتبط با موضوع جستجو شده را پیدا می کند. RSS امکانی است که به کاربران اجازه می دهد تا بدون نیاز به بازدید بتوانند به آخرین مطالب سایت مورد علاقه ی خود دسترسی داشته باشند. به عنوان نمونه با استفاده از دورک زیر می توانیم فیدهایی که از سایت اسنپ یافت شده اند را مشاهده کنیم.

Feed:snapp.ir site:snapp.ir

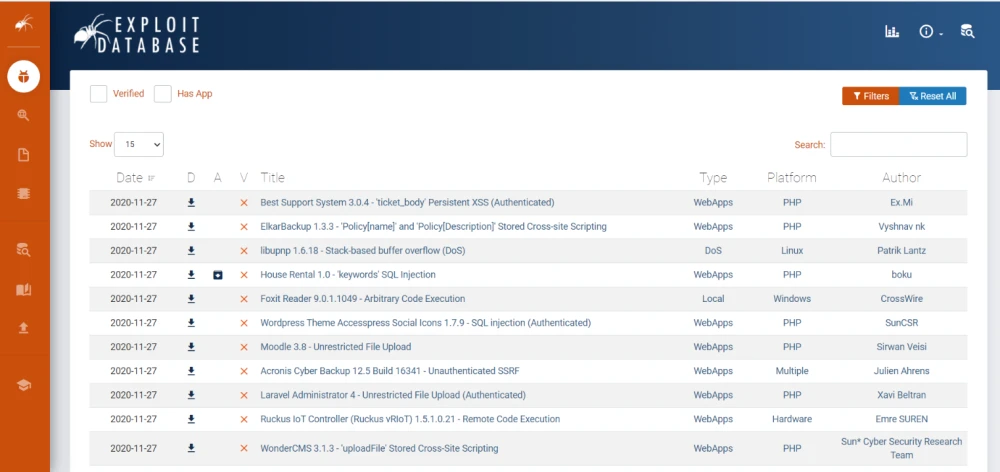

منبع دورک های جذاب

سامانه exploit-db یک بایگانی از آسیب پذیری های عمومی است که برای استفاده محققان حوزه امنیت و متخصصین تست نفود توسعه یافته است. این سامانه یکی از جامع ترین پایگاه های انتشار exploit است که بخش های مختلفی دارد. قسمت GHDB یا Google Hacking Database در این سامانه، مخزنی از دورک های مختلف است که برای کشف اطلاعات جالب و معمولاً حساس که به صورت عمومی در اینترنت در دسترس است، طراحی شده است. برای مشاهده یک مثال ملموس از Google Hacking مانند تصویر زیر سایت را باز می کنیم.

سپس مانند تصویر زیر در نوار سمت چپ وب سایت، روی نمایه GHDB کلیک می کنیم تا وارد این بخش شویم.

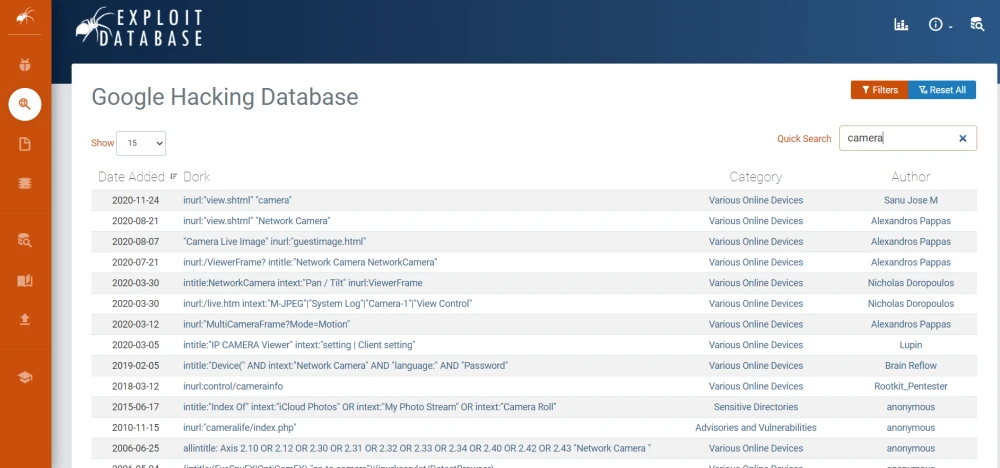

سپس مانند تصویر زیر در نوار سمت چپ وب سایت، روی نمایه GHDB کلیک می کنیم تا وارد این بخش شویم.

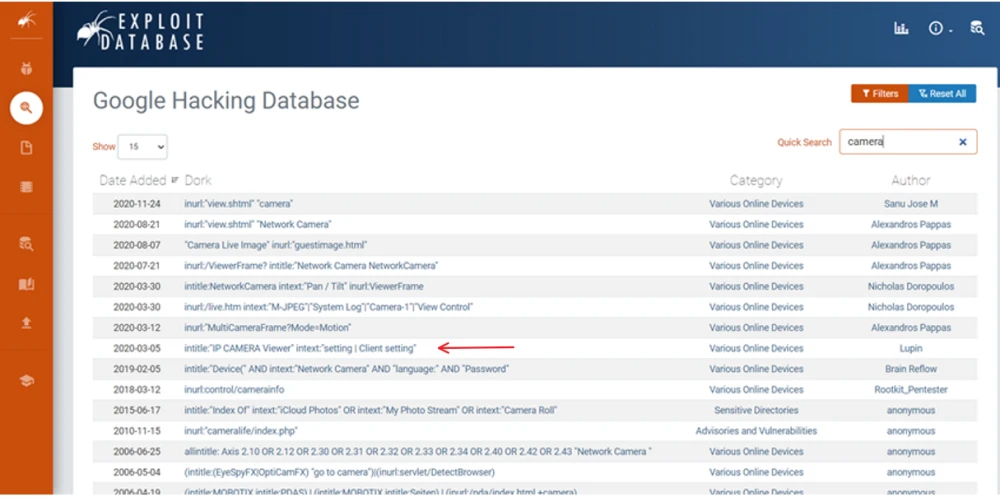

همان طور که در تصویر زیر مشاهده می کنید تعداد زیادی دورک در این قسمت با موضوعات مختلف ثبت شده اند. این دورک ها با استفاده از قسمت Quick Search قابل جستجو هستند. در ادامه می خواهیم تعدادی دورک مربوط به دوربین که ثبت شده اند را بررسی کنیم.

برای جستجوی دورک مربوط به دوربین ها کافی است در قسمت Quick search عبارت camera را جستجو کنیم. همان طور که در تصویر زیر مشخص است تعداد زیادی دورک برای یافتن دوربین ها وجود دارد. در واقع این فیلترها برای جستجوی دوربین هایی است که تنظیمات امنیتی درستی برای محدود کردن دسترسی به پنل وب آن ها انجام نشده و به صورت عمومی قابل مشاهده هستند. باهم یک نمونه از این دورک های جذاب را بررسی می کنیم.

برای مثال، دورک intitle:”IP CAMERA Viewer” intext:”setting| Client setting” که در تصویر بالا نشان داده شده است را در گوگل جستجو می کنیم.

همان طور که در تصویر بالا مشاهده می کنید با استفاده از دورک دوربینی را پیدا کردیم که تنظیمات امنیتی درستی نداشت و به صورت عمومی قابل مشاهده بود.

در این مقاله یاد گرفتیم که چگونه از گوگل و Bing برای جستجوهای هکری استفاده کنیم و منبعی از دورک های جذاب را به شما معرفی کردیم. اگر مقاله را به دقت مطالعه کرده باشید حالا می توانید لیستی از رزومه کارمندان digikala در LinkedIn را برای ما پیدا کنید.

منتظر پاسخ های هکری شما در بخش نظرات هستیم.