در مقالات قبلی با تعدادی از اصطلاحات رایج آشنا شدیم و حالا می خواهیم به یادگیری اصطلاحات تخصصی تر بپردازیم.

18- CVE: مخفف Common Vulnerabilities and Exposures به معنی «آسیب پذیری های عمومی و ارائه شده» است که سیستمی است برای اعلام و ثبت آسیب پذیری یافت شده در یک سامانه. محققان امنیتی پس از کشف یک آسیب پذیری، از CVE برای ثبت آسیب پذیری کشف شده استفاده می کنند. پس از ثبت باگ، یک ID توسط سایت MITRE به آن آسیب پذیری اختصاص داده می شود. نمونه ای از CVE ID یک آسیب پذیری اجرای کد در سیستم عامل ویندوز CVE-2020-9858 است و جزییات آن را می توانید در اینجا ببینید.

19- CVSS Score: سیستمی است که به صورت عددی و کمّی به وضعیت و شدت یک آسیب پذیری امتیاز می دهد. هر آسیب پذیری می تواند شماره ای از 0 (بی خطر) تا 10 (بسیار خطرناک و حاد) را به خود بگیرد. ماشین حساب CVSS با دریافت جزییات آسیب پذیری، برای شما این عدد را تولید خواهد نمود.

20- Dorking/Google Hacking: دورکینگ به استفاده از گوگل و سایر موتورهای جستجو برای پیدا کردن آسیب پذیری در سایت ها گفته می شود. با استفاده از قابلیت موتورهای جستجوی قدرتمندی چون گوگل که صفحات را ذخیره می کنند، می توان برخی آسیب پذیری ها را یافت. به آن نوشته و عبارتی که برای جستجو در گوگل وارد می کنندDork (دورک) گفته می شود. به عنوان مثال می توان با استفاده از دورک inurl:"view.shtml" "camera" دوربین هایی را در گوگل یافت که بعضی از آن ها هیچ محافظتی نشده اند و فیلم های آن ها کاملا قابل مشاهده است:

اگر می خواهید دورک های بیشتری را ببینید به اینجا مراجعه نمایید.

21- Encrypt / Decrypt: اینکریپت/ دیکریپت به ترتیب به معنای «رمزنگاری» و «رمزگشایی» هستند. به شیوه های متنوعی می توان کلمات را رمزنگاری کرد و این رمزنگاری به وسیله کلید یا کلیدهایی قابل بازیابی هستند. الگوریتم هایی نظیر AES، DES، RSA نمونه هایی از این ها هستند.

22- Encode / Decode: اینکد/ دیکد به ترتیب به معنی «کدگذاری» و «کدگشایی» هستند. چیزی شبیه به رمزنگاری است با این تفاوت که در این جا کلیدی مطرح نیست. تنها کافی است که یک نفر الگوریتم کدگذاری را بداند تا به سادگی آن را کدگشایی کند. اگر بخواهیم راحت تر صحبت کنیم باید بگوییم که اساسا کدگذاری کمکی به امن تر شدن نمی کند و برای اهداف غیر امنیتی طراحی شده است. Base64، ROT13، URL Encoding نمونه هایی از مدل های کدگذاری هستند.

مثلا اگر کلمه sokan را با الگوریتم Base64 کدگذاری کنیم به رشته c29rYW4= تبدیل می شود. و به هیچ کلیدی برای بازیابی آن نیاز نیست.

23- hash: هَش، یک تابع درهم ساز است به این صورت که یک رشته ورودی با هر اندازه ای را می پذیرد و آن را به یک رشته خروجی با طول ثابت تبدیل می کند. این تابع یک طرفه است یعنی نمی توان از خروجی به رشته ورودی رسید اما همواره از یک ورودی معین به یک خروجی ثابت می رسیم. الگوریتم های مختلفی برای درهم سازی وجود دارد که از معروف ترین آن می توان MD5، SHA1 را نام برد. برای نمونه اگر رشته sokan را به تابع MD5 بدهیم آنگاه خروجی رشته 4b0a8ae8849d9bfd253277907b804d0e خواهد بود. حالا اگر رشته sokanacademy را به این تابع بدهیم خروجی رشته a8e8cb2fa7cf9e2d15f545292d2ad997 خواهد بود که معادل همان طولِ خروجی قبلی است. با استفاده از این سایت می توانید رشته های مختلف را به هش های متفاوت تبدیل کنید و این کار را خودتان امتحان نمایید.

24- Social Engineering: سوشال انجینیرینگ یا همان «مهندسی اجتماعی» روشی است که در آن قرار است به جای سیستم ها، انسان ها هک شوند! در این روش با تکنیک های مختلف روان شناسی سعی می شود که قربانی فریب داده شده و خودش به هکر دسترسی به اطلاعات را بدهد. مثلا یک سناریوی رایج مهندسی اجتماعی به صورت تلفنی است و بدین شکل که مهاجم به عنوان متصدی بانک با شما تماس می گیرد (مهاجم از قبل اطلاعاتی نظیر کدملی و نام و نام خانوادگی شما را می داند). مهاجم اطلاعاتی مثل کدملی و اطلاعات هویتی را به شما می گوید و پس از جلب کامل اعتماد شما (قربانی)، مدعی می شود که بانک تلاش دارد کارت جدیدی برای برخی مشتریان از جمله شما صادر کند، سپس از شما می خواهد که اطلاعات فعلی کارت تان شامل رمز عبور اول و دوم آن را بگویید تا کارت جدید شما هم با همین اطلاعات صادر شود. شما هم کاملا مطمئن شده اید این تماس از طرف بانک است و اعتماد کرده و خودتان همه چیز را به هکر تقدیم می کنید!

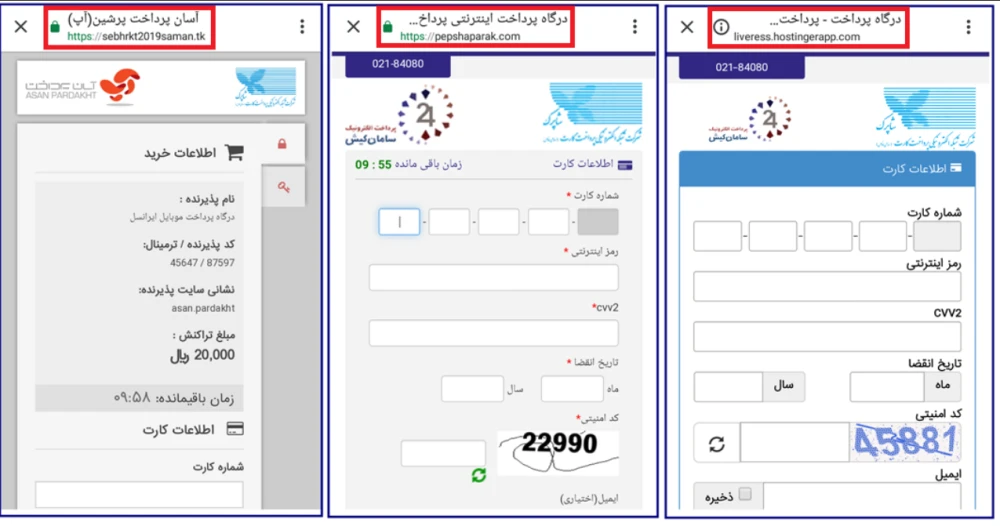

25- phishing: فیشینگ، زیرشاخه ای از حملات مهندسی اجتماعی است. با یک مثال آن را توضیح می دهیم. حتما تا الان درباره صفحات جعلی پرداخت شنیده اید. صفحات پرداخت بانکی جعلی که قربانی پس از ورود به صفحه و پرکردن فرم با اطلاعات کارت بانکی خود، عملا اطلاعاتش را به هکر تقدیم کرده می کند و خودش نیز متوجه چنین اشتباهی نیست. یعنی قربانی کاملا اعتماد کرده است که صفحه مورد نظر، صفحه اصلی بانکی است و اصلا جعلی بودن آن را تشخیص نداده است. به این حمله، فیشینگ می گویند. صفحات زیر نمونه ای از این حمله هستند:

26- Brute Force: حمله بروت فورس که در فارسی «جستجوی فراگیر» ترجمه می شود، یک حمله رایج است که هکر حالات مختلف پسورد را به واسطه یک ربات تست می کند. فرض کنید هکر نام کاربری را می داند و برای وارد شدن به پنل مدیریت فقط نیاز به یک رمز دارد. در این شرایط هکر می تواند از این حمله استفاده کند و مثلا تا 6 کاراکتر از انواع حالات پسورد را بسازد و تست کند. در این جاست که مساله طولانی بودن کاراکترهای رمز و همچنین پیچیده بودن آن (استفاده از علائم ویژه و اعداد و ...) باعث سخت شدن این حمله می شود. جدول زیر اهمیت تعداد کاراکترهای رمز انتخابی را نشان می دهد که هکر برای شکستن این رمزها به چه مقدار زمان نیاز دارد:

27- Leak: لیک، به معنی «نشت اطلاعات» است. اگر اطلاعات یک سایت، سازمان یا ... به بیرون از آنجا نشت پیدا کند در آن صورت می گویند که لیک شده است. در تصویر زیر انجمنی را می بینید که اطلاعات لیک شده در آن به خرید و فروش می رسد و این یکی از روش های سیاه و غیر قانونی پول درآوردن در دنیای هکرهاست 😊

قسمت سوم از سلسله مقالات زبان هکری به پایان رسید و در کنار شما در این قسمت از مقاله با اصطلاحات و حملات مختلف و متفرقه ای آشنا شدیم. در مقاله بعدی با ما همراه باشید تا شما را به تاریک ترین و سیاه ترین بخش های دنیای هکرها ببریم...