در این مقاله قصد داریم شما را به طور کاربردی با روش «Reverse IP Lookup» و به کارگیری آن در «عملیات آزمون نفوذ» آشنا کنیم. قبل از پرداختن به این موضوع، لازم است ابتدا با مفهوم DNS آشنا شوید.

DNS:

همان طور که احتمالا می دانید، پشت دامنه هر وب سایت حداقل یک IP وجود دارد که عملا درخواست های بازدید از سایت، سمت آن IP ارسال می شود. در اصل از آنجایی که به حافظه سپردن IPها کار مشکلی بوده است، دامنه ها ابداع شدند. پس اولین کاری که برای بازدید از یک سایت در پشت صحنه انجام می گیرد، تبدیل نام دامنه به IP آن است که توسط پروتکلی به نام DNS (Domain Name System) انجام می شود.

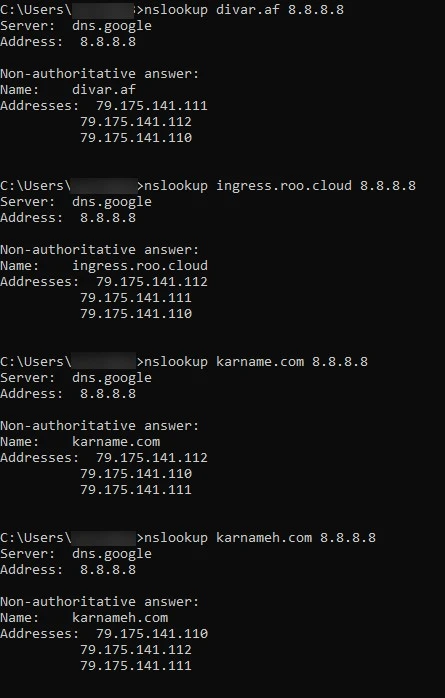

با یک مثال عملی این موضوع را بررسی کنیم . بیایید سایت محبوب دیوار را با دامنه divar.ir در نظر بگیریم.

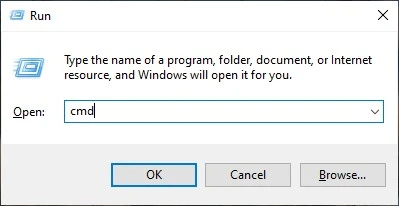

برای یافتن IP سایت دیوار، از روش زیر در سیستم عامل windows می توان بهره جست:

1- دکمه Ctrl+R را فشار دهید.

2- در پنجره باز شده عبارت cmd را بنویسید و Enter بزنید.

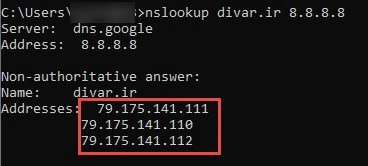

3- حالا دستور “nslookup divar.ir 8.8.8.8” را بنویسید. این دستور به معنی درخواست تبدیل دامنه divar.ir به IP (درخواست DNS)، توسط سرور ارائه دهنده خدمات DNS به آدرس 8.8.8.8 است.

در کادر قرمز رنگ تصویر بالا، IPهای سایت دیوار به دست آمده اند.

حالا برگردیم به موضوع اصلی مان Reverse IP Lookup که کاملا برعکس عمل بالاست یعنی جایی که IP را دارید و از روی IP می خواهید دامنه های موجود روی آن IP را پیدا کنید.

ابتدا باید بدانید که چنین پروتکلی که بتواند هر IP را به دامنه هایش تبدیل کند وجود ندارد! پس چه طور این عمل انجام می شود؟

پاسخ این است که سایت هایی وجود دارند که مدام در حال اسکن کردن تمام دامنه ها و تبدیل آن ها به IP هایشان هستند و این اطلاعات را در پایگاه های داده خودشان ذخیره می کنند. وقتی شما بتوانید اکثر دامنه های دنیا را به IP تبدیل و اطلاعات شان را ذخیره کنید، طبیعتا خواهید توانست برعکس این عمل را نیز در پایگاه داده تان انجام داده و با جستجوی IP در پایگاه داده به دامنه ها برسید.

Reverse IP Lookup:

خیلی اوقات یک دامنه آسیب پذیر نیست (یا حداقل نمی توانیم در زمان کوتاهی از آن آسیب پذیری بحرانی بیابیم) در حالی که ممکن است وب سایت ها و دامنه های دیگری نیز، روی آن سرور وجود داشته باشد که آن دامنه ها آسیب پذیر بوده و با نفوذ به آن دامنه ها، دسترسی خود را روی سرور افزایش داده و نهایتا به سایت هدف (که خودش آسیب پذیر نبود) دسترسی بگیریم. یعنی به صورت غیرمستقیم به سایت دسترسی بگیریم.

در این مقاله قصد داریم سایت هایی با پایگاه های داده به روز که خدمات رایگان ارائه می دهند را به شما معرفی کنیم.

1- Hackertarget: این سایت بخش های مختلفی برای عملیات آزمون نفوذ دارد که در بخش reverse ip lookup، نتایج نسبتا دقیقی را ارائه می دهد.

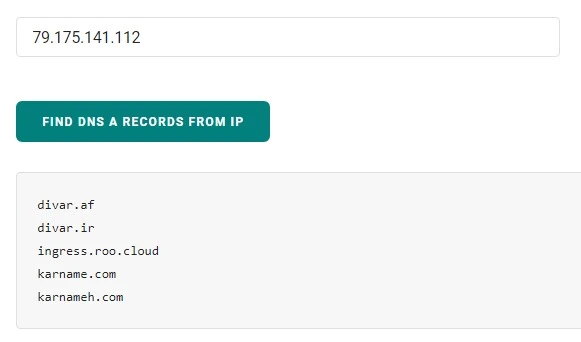

مثال قبلی خود را ادامه می دهیم و IPهای وب سایت divar.ir را که در بخش قبلی به دست آورده ایم در این سایت می نویسیم تا تمام دامنه های موجود در پایگاه داده اش را برایمان لیست کند:

هر 3 مورد IP وب سایت دیوار، به دامنه های زیر اشاره می کند و ظاهرا هیچ مورد متفاوتی باهم ندارند که می تواند ما را به این نتیجه برساند که احتمالا وب سایت divar از تکنولوژی Load Balancing استفاده می کند. (برای آشنایی با مفهوم Load Balancing می توانید به این لینک مراجعه کنید)

همیشه باید برای اطمینان از نتایج Revese IP Lookup، دامنه های به دست

آمده را با استفاده از nslookup به IP برگردانیم.

همان طور که می بینیم نتایج وب سایت hackertarget در این مورد کاملا صحیح بوده است. پس تا اینجای کار دامنه های روی سرور divar.ir عبارتند از:

divar.afdivar.iringress.roo.cloudkarname.comkarnameh.com

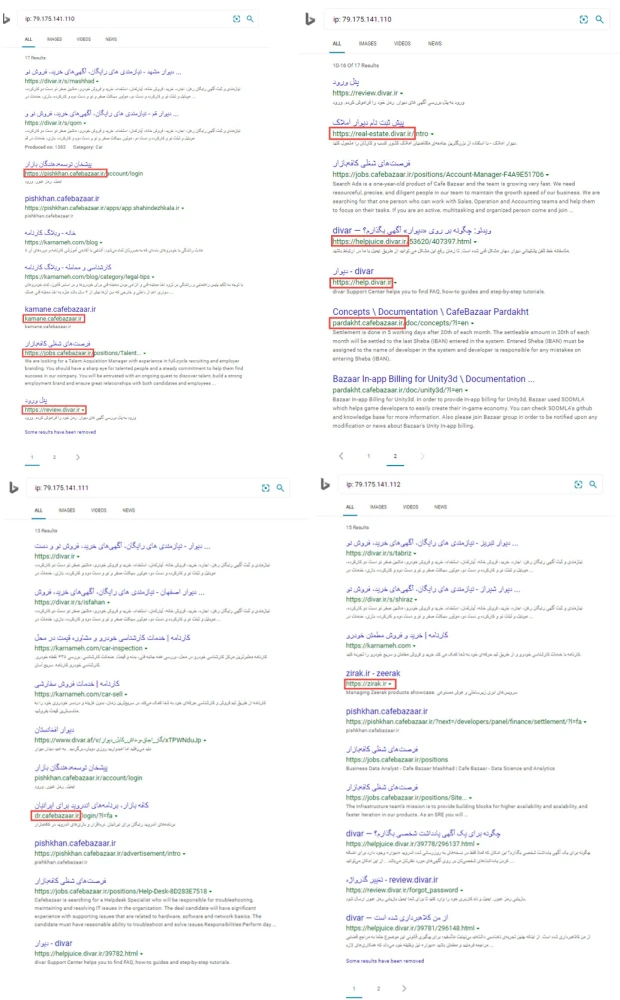

2- موتور جستجوی Bing : در نگاه اول کمی عجیب است که یک موتور جستجو ابزاری برای آزمون نفوذ باشد اما واقعیت این است که هکرها از هر ابزاری استفاده می کنند و این مهم ترین قانون دنیای ماست😈

به این صورت در موتور جستجوی Bing می توان دامنه های روی یک IP را یافت :

IP: 79.175.141.110

مجددا تمام دامنه های بالا را با استفاده از nslookup بررسی کرده و مطمئن می شویم که کدام نتیجه صحیح و کدام یک غلط است که در مجموع به دامنه های جدید زیر می رسیم:

divar.af

divar.ir

ingress.roo.cloud

karname.com

karnameh.com

pishkhan.cafebazaar.ir

jobs.cafebazaar.ir

review.divar.ir

real-estate.divar.ir

helpjuice.divar.ir

help.divar.ir

pardakht.cafebazaar.ir

dr.cafebazaar.ir

zirak.ir

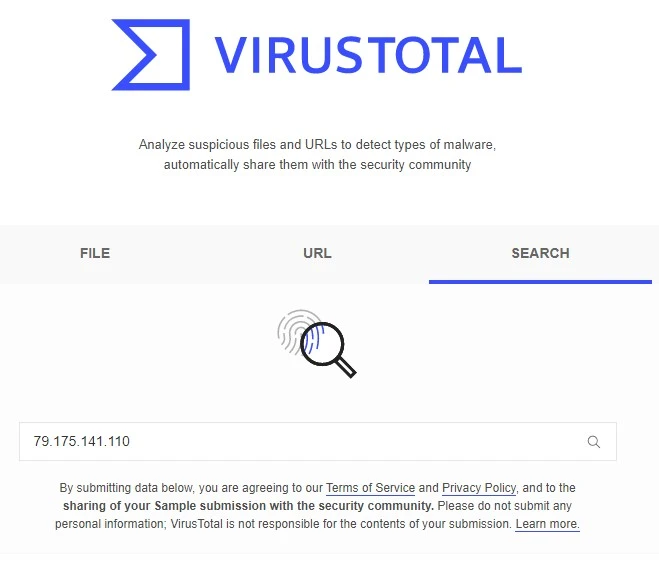

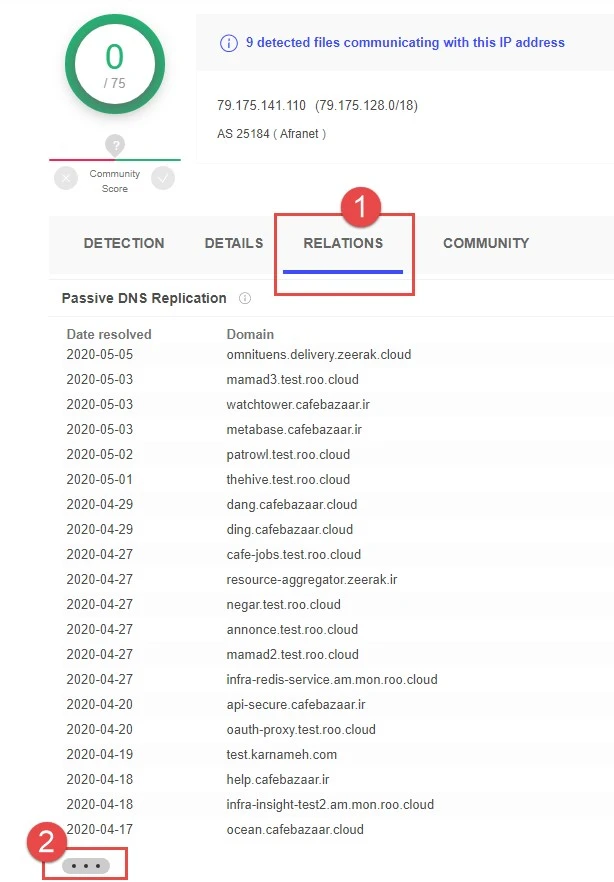

3- virustotal.com: این وب سایت بیشتر به عنوان تجزیه و تحلیل بدافزار استفاده دارد و چون بسیاری از بدافزارها با استفاده از دامنه های آلوده منتشر و کنترل می شوند، این سایت پایگاه داده ای از دامنه ها و IP ها را در خود ایجاد کرده است که برای Reverse IP Lookup نیز سودمند است.

برای این کار، ابتدا به دامنه virustotal.com رفته و تب search را می زنیم سپس IP سایت مورد نظر را وارد کرده و در صفحه بعدی به تب RELATIONS رفته و برای مشاهده کل دامنه ها، علامت سه نقطه را آنقدر کلیک می کنیم تا لیست به پایان برسد.

همان طور که مشاهده می کنید، به یک لیست بسیار بلند بالا می رسیم که بیش از 200 دامنه را برایمان لیست کرده است.

خب! حالا باید صحت سنجی IP این دامنه ها را انجام دهیم اما مشکل اینجاست که دیگر نمی توان دستی این عمل را انجام داد و باید یا از ابزاری آماده، بهره برد یا اسکریپتی (قطعه کدی) را نوشت و به صورت اتوماتیک عمل DNS Resolve را انجام داد.

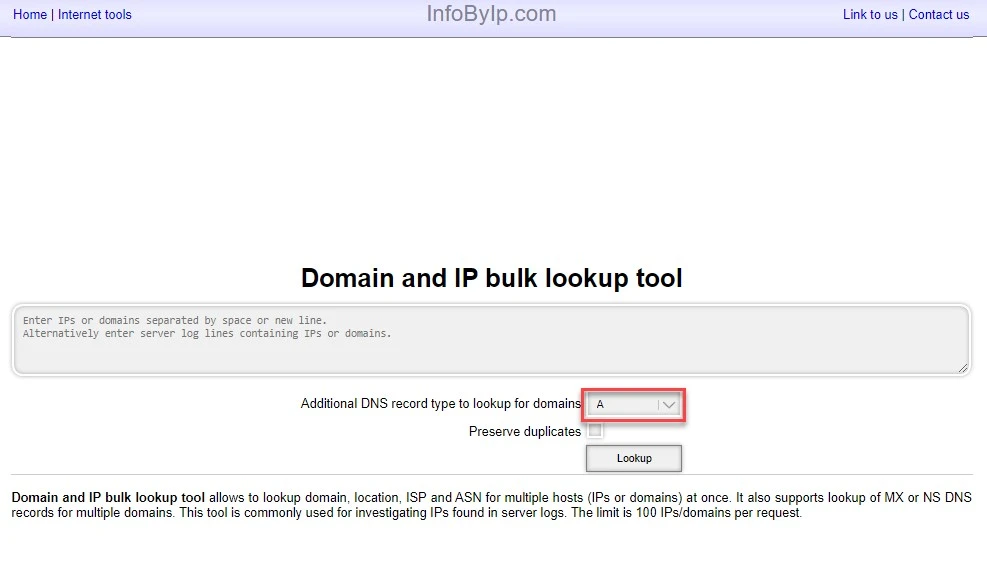

در این پست، قصد کدنویسی نداریم و در عوض سایتی را معرفی می کنیم که کارمان را فعلا راه می اندازد. به آدرس زیر بروید و دامنه ها را در جعبه درون صفحه کپی نمایید (توجه کنید که هر بار بیش از 100 عدد دامنه را ندهید):

https://www.infobyip.com/ipbulklookup.php

در نظر داشته باشید که گزینه “Additional DNS record type to lookup for domains” را روی رکورد A بگذارید.

پس از وارد کردن اطلاعات و زدن دکمه Lookup نتایج را می بینیم که می توانیم مواردی که روی IP سایت دیوار نیستند را به وضوح مشاهده و از لیست کنار بگذاریم. این عمل را برای مابقی دامنه های به دست آمده انجام می دهیم.

توجه کنید که از خروجی CSV که در انتهای این سایت داده می شود نیز می توان نهایت استفاده را برد و فایل خروجی را با برنامه Excel باز کرده و با استفاده از قابلیت Filter این برنامه، دامنه هایی را که در ستون رکورد A ، یکی از IP های سایت divar را داشتند، جدا و لیست نماییم.

که در نهایت پس از جداسازی و لیست کردن آنها، مجموعا از روش های قبلی و این روش به لیست 202 تایی از دامنه ها می رسیم.

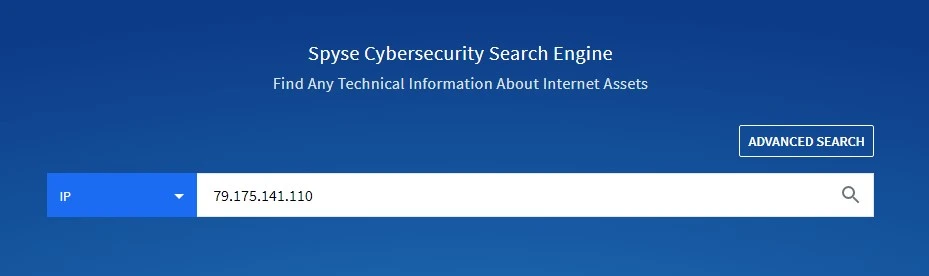

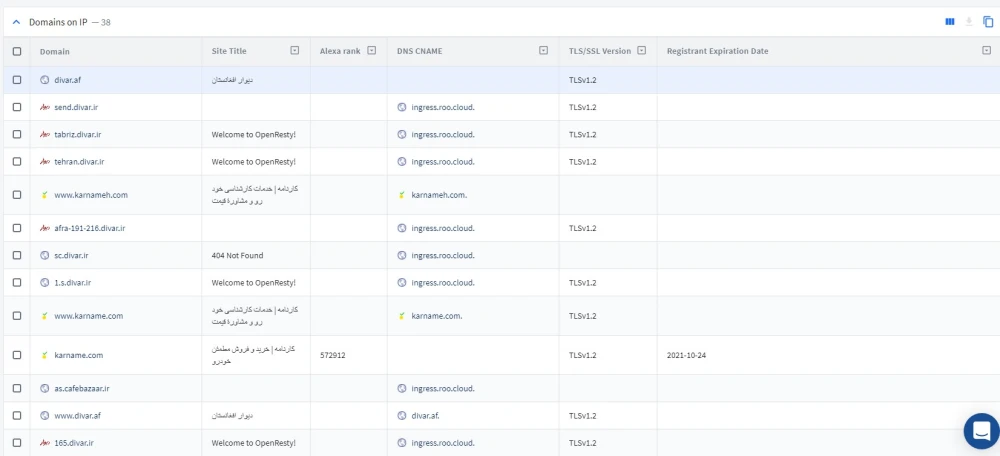

4- وب سایت spyse.com : در این وب سایت ابتدا باید ثبت نام نمایید و سپس ip های سایت دیوار را در کادر صحفه اول آن وارد نمایید.

هر 3 مورد IP را هر بار وارد می نماییم و دامنه های یافت شده را برداشته و مراحل صحت سنجی وحذف تکراری ها را برای آن ها انجام می دهیم.

نهایتا به 15 مورد دامنه جدید دست می یابیم. که در مجموع تا الان 217 دامنه روی این سرور را کشف کرده ایم.

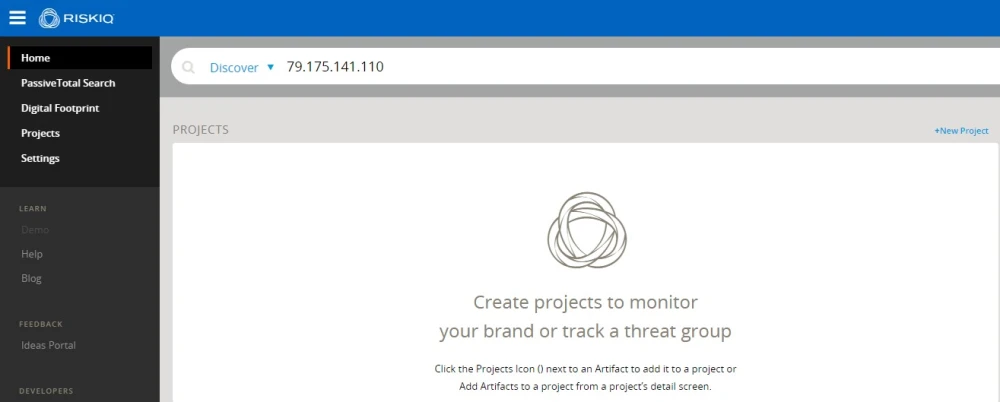

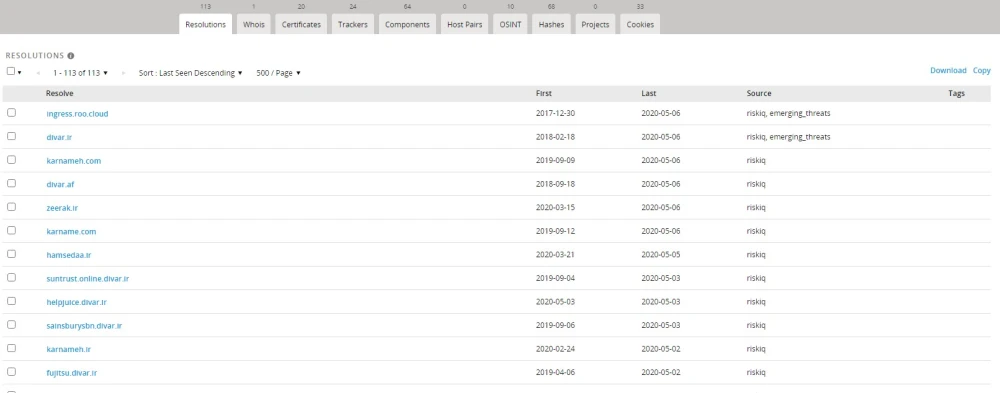

5- وب سایت community.riskiq.com: این وب سایت یکی از قوی ترین پنل های رایگان را در اختیار جرم شناسان قرار می دهد. البته لازم است ابتدا در آن ثبت نام نمایید و پس از ورود، IP های مورد نظر را وارد نمایید:

پس از اجرای این عمل و انجام صحت سنجی اطلاعات یافت شده، مجموعا به 308 دامنه می رسیم.

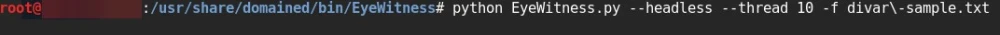

از آنجایی که باز کردن تک تک این سایت ها به صورت دستی بسیار طول می کشد، می توانید از ابزارهای مختلفی بهره ببرید که از جمله آن ها ابزار EyeWitness است که می تواند لیستی از وب سایت ها را دریافت و آن ها را با مرورگر باز نموده و Screenshot گرفته و در پایان گزارشی را ایجاد نماید.

برای نمونه تعدادی از دامنه ها را به این ابزار داده ایم (این ابزار به صورت پیش فرض در کالی لینوکس نصب است):

cd /usr/share/domained/bin/Eyewitnesspython EyeWitness.py --headless --thread 10 -f domainFiles.txt

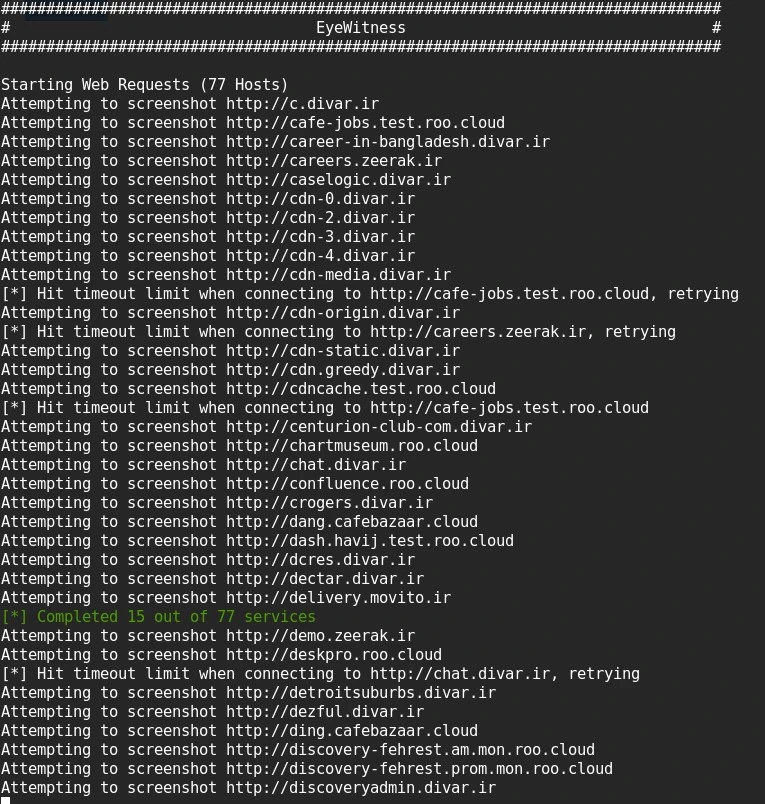

ابزار شروع به کار می کند:

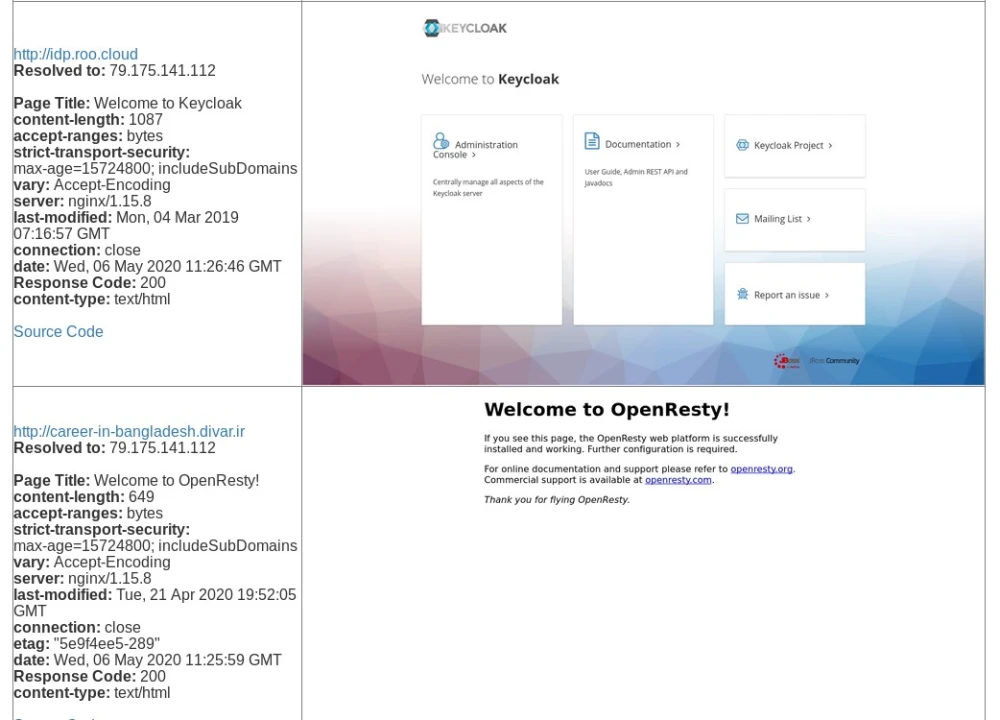

در نهایت گزارش تولید می شود:

پایان بازجویی:

اکنون خواهید توانست به صفحات سامانه های تحت وب موجود روی IPهای سایت دیوار دست بیابید که می تواند به شما ابزارها و تکنولوژی های مختلف پیشرفته این کسب و کار را معرفی کند. سایت دیوار، این ابزارها را در مقوله های متفاوتی از ارزیابی و تحلیل کلان داده تا مبحث امنیت، رصد و پایش زیرساخت هایش به کار برده است و می تواند منبع خوبی برای الگو برداری سایر کسب و کارها و یا استارت آپ ها قرار گیرد.

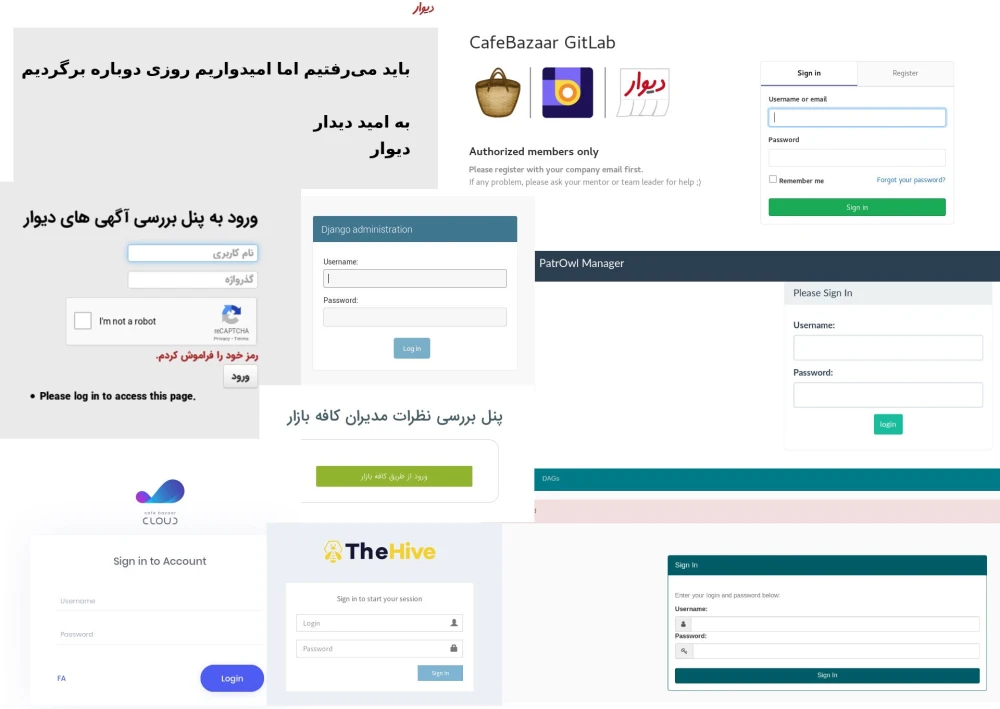

screenshot تعدادی از سامانه ها و صفحات یافت شده روی سرور سایت دیوار، جهت نمایش گوشه ای از خروجی کار، در تصویر زیر قرار داده شده است: